前言

polkit (原名PolicyKit)的 pkexec 中存在本地特权提升漏洞,该SUID-root程序默认安装在每个主要的Linux发行版上。该漏洞允许任何非特权用户通过在Linux默认配置中利用此漏洞来获得易受攻击主机的完全root权限。

漏洞利用难度低,最早引入问题的 commit 来自 2009 年,影响版本范围远超去年的 sudo 漏洞。

POC

https://github.com/berdav/CVE-2021-4034

漏洞复现

1.创建一个低权限用户ceshi

adduser ceshi![图片[1]-Linux Polkit Pkexec本地权限提升漏洞(CVE-2021-4034)-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/0903eec1b0cd1fcd2ffe3097e7b5e64b_bcf52ae8-2a3a-4c5a-81f4-7238079e8fc7.png)

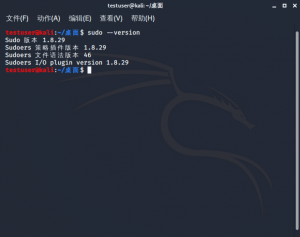

为test用户设置一个密码

passwd ceshi

![图片[2]-Linux Polkit Pkexec本地权限提升漏洞(CVE-2021-4034)-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/0903eec1b0cd1fcd2ffe3097e7b5e64b_7af55e00-5eed-4141-b1af-5d65cf37484c.png)

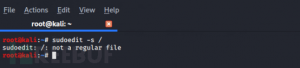

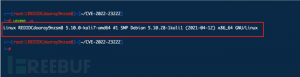

使用新创建的ceshi用户进行ssh连接![图片[3]-Linux Polkit Pkexec本地权限提升漏洞(CVE-2021-4034)-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/0903eec1b0cd1fcd2ffe3097e7b5e64b_5d2634ea-0a04-4498-b875-a4b9c6ecf406.png)

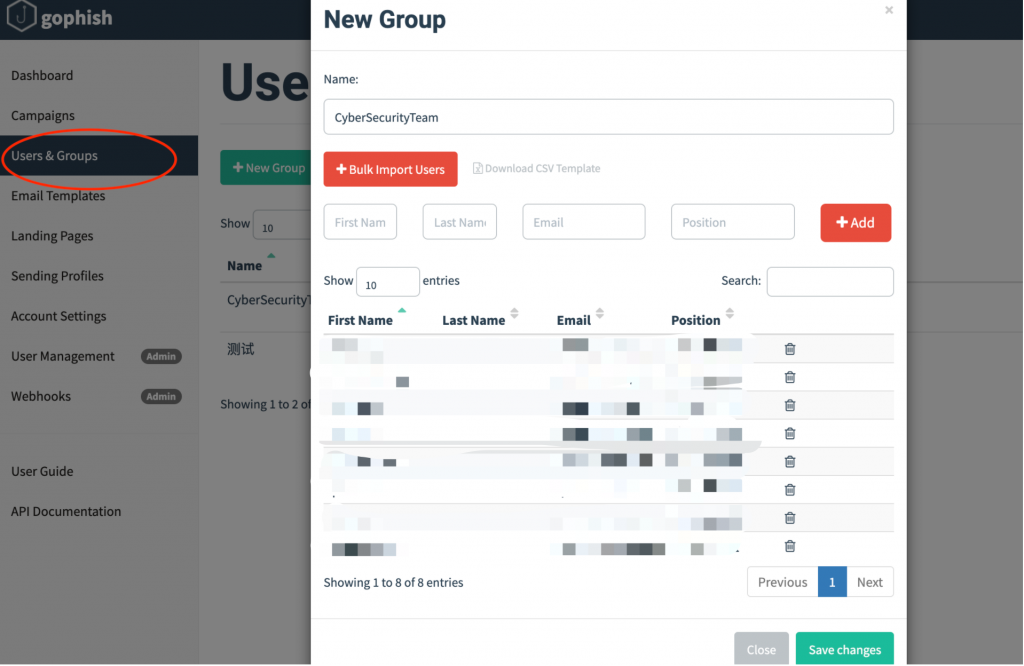

2.下载POC,将POC解压缩并进入解压缩后的文件夹中

https://github.com/berdav/CVE-2021-4034

https://github.com/berdav/CVE-2021-4034![图片[4]-Linux Polkit Pkexec本地权限提升漏洞(CVE-2021-4034)-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/0903eec1b0cd1fcd2ffe3097e7b5e64b_a51e5729-dc95-4bf2-9b85-c001c86f254a.png)

3.使用make命令编译为可执行文件

make![图片[5]-Linux Polkit Pkexec本地权限提升漏洞(CVE-2021-4034)-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/0903eec1b0cd1fcd2ffe3097e7b5e64b_376fff47-ff29-4cbf-9018-85de053f15c9.png)

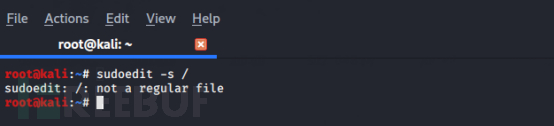

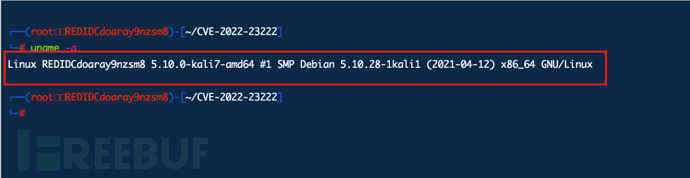

4.可通过root权限执行任意命令

![图片[6]-Linux Polkit Pkexec本地权限提升漏洞(CVE-2021-4034)-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/themes/zibll69/img/thumbnail-lg.svg)

参考连接

https://blog.csdn.net/qq_32261191/article/details/122711926

https://www.adminxe.com/3216.html

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

![图片[6]-Linux Polkit Pkexec本地权限提升漏洞(CVE-2021-4034)-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/0903eec1b0cd1fcd2ffe3097e7b5e64b_f9491419-60d1-4e04-b96a-38ba0f465891.png)

暂无评论内容